Avez-vous été connecté à un réseau non fiable tel qu'un hôtel ou un café WiFi et avez-vous besoin de naviguer sur Internet en toute sécurité depuis votre smartphone ou votre ordinateur portable ? En utilisant un réseau privé virtuel (VPN), vous pouvez accéder à ce réseau non fiable de manière anonyme et aussi sûre que si vous étiez sur un réseau privé.

Le VPN est un outil incroyable pour protéger les données privées. En utilisant un VPN, vous pouvez vous connecter à un réseau privé sur Internet tout en conservant votre anonymat.

Il existe de nombreux services VPN disponibles, et de nombreuses personnes ont découvert que l'option préférée pour sécuriser les données privées lors de l'utilisation de réseaux non fiables est OpenVPN.

OpenVPN crée un tunnel crypté entre deux points, empêchant un tiers d'accéder à vos données de trafic réseau. En configurant votre serveur VPN, vous devenez votre propre fournisseur VPN. De nombreux services VPN populaires utilisent OpenVPN, alors pourquoi lier votre connexion à un fournisseur spécifique alors que vous pouvez avoir le contrôle total vous-même ?

Configurer un serveur Linux

Plus de ressources Linux

- Aide-mémoire des commandes Linux

- Aide-mémoire des commandes Linux avancées

- Cours en ligne gratuit :Présentation technique de RHEL

- Aide-mémoire sur le réseau Linux

- Aide-mémoire SELinux

- Aide-mémoire sur les commandes courantes de Linux

- Que sont les conteneurs Linux ?

- Nos derniers articles Linux

Tout d'abord, installez une copie de Linux sur un PC de rechange. Ces exemples utilisent Fedora, mais les étapes sont généralement les mêmes, quelle que soit la distribution Linux que vous utilisez.

Téléchargez une copie de l'ISO Fedora la plus récente sur le site Web du projet Fedora. Créez une clé USB amorçable, branchez-la et démarrez votre PC, puis installez le système d'exploitation. Si vous n'avez jamais créé de clé USB amorçable, lisez à propos de Fedora Media Writer. Si vous n'avez jamais installé Linux, découvrez comment installer Linux en trois étapes.

Configurer le réseau

Après avoir installé le système d'exploitation Fedora, connectez-vous à la console ou à la session SSH.

Appliquez les dernières mises à jour et redémarrez :

$ sudo dnf update -y && rebootReconnectez-vous et désactivez les règles de pare-feu :

systemctl disable firewalld.service

systemctl stop firewalld.service

Vous pouvez ajouter des règles de pare-feu appropriées sur ce système pour votre réseau interne. Si tel est le cas, terminez la configuration et le débogage d'OpenVPN avec toutes les règles de pare-feu désactivées, puis ajoutez vos règles de pare-feu locales. Pour plus d'informations, lisez comment configurer des pare-feux sous Linux.

Configurer les adresses IP

Vous avez besoin d'une adresse IP statique dans votre réseau local. Les commandes ci-dessous supposent une connexion Network Manager nommée ens3 sur un appareil nommé ens3 . Les noms de votre appareil et de votre connexion peuvent être différents, alors trouvez-les en ouvrant une session SSH ou la console et en saisissant :

$ sudo nmcli connection show

NAME UUID TYPE DEVICE

ens3 39ad55bd-adde-384a-bb09-7f8e83380875 ethernet ens3

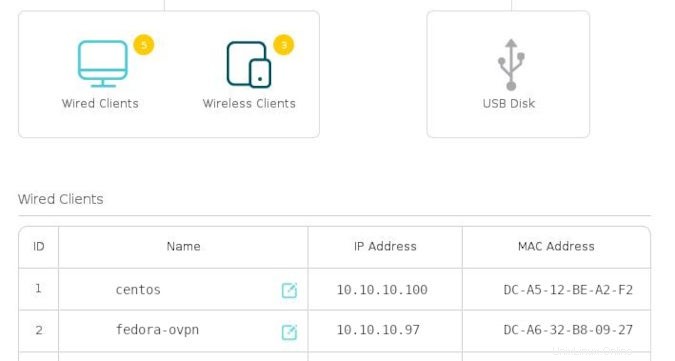

Vous devez vous assurer que vos personnes distantes peuvent trouver votre serveur VPN. Il y a deux façons de faire ça. Vous pouvez définir son adresse IP manuellement ou laisser votre routeur faire la majeure partie du travail.

Configurer une adresse IP manuellement

Définissez votre adresse IP statique, votre préfixe, votre passerelle et votre résolveur DNS avec la commande suivante, mais en remplaçant vos propres adresses IP :

$ sudo nmcli connection modify ens3 ipv4.addresses 10.10.10.97/24

$ sudo nmcli connection modify ens3 ipv4.gateway 10.10.10.1

$ sudo nmcli connection modify ens3 ipv4.dns 10.10.10.10

$ sudo nmcli connection modify ens3 ipv4.method manual

$ sudo nmcli connection modify ens3 connection.autoconnect yes

Définissez un nom d'hôte :

$ sudo hostnamectl set-hostname OVPNserver2020Si vous utilisez un serveur DNS local, vous souhaiterez configurer une entrée DNS avec le nom d'hôte pointant vers l'adresse IP du serveur VPN.

Redémarrez et assurez-vous que le système dispose des informations réseau correctes.

Configurer une adresse IP dans votre routeur

Vous avez probablement un routeur sur votre réseau. Vous l'avez peut-être acheté ou vous en avez peut-être obtenu un auprès de votre fournisseur de services Internet (FAI). Dans tous les cas, votre routeur dispose probablement d'un serveur DHCP intégré qui attribue une adresse IP à chaque périphérique de votre réseau. Votre nouveau serveur compte comme un appareil sur votre réseau, vous avez donc peut-être remarqué qu'une adresse IP lui est attribuée automatiquement.

Le problème potentiel ici est que votre routeur ne garantit pas qu'un appareil obtiendra jamais la même adresse IP après la reconnexion. Il essaye pour que les adresses IP restent cohérentes, mais elles peuvent changer en fonction du nombre d'appareils connectés à la fois.

Cependant, presque tous les routeurs ont une interface vous permettant d'intercéder et de réserver des adresses IP pour des appareils spécifiques.

Il n'y a pas d'interface universelle pour les routeurs, alors recherchez l'interface du routeur que vous possédez pour DHCP ou Adresse IP statique options. Attribuez à votre serveur sa propre adresse IP réservée afin que son emplacement réseau reste le même quoi qu'il arrive.

Accéder à votre serveur

Par défaut, votre routeur a probablement un pare-feu intégré. C'est normalement bon parce que vous ne voulez pas que quelqu'un en dehors de votre réseau puisse entrer de force dans l'un de vos ordinateurs. Cependant, vous devez autoriser le trafic destiné à votre serveur VPN à travers votre pare-feu, sinon votre VPN sera inaccessible et, par conséquent, inutile pour vous.

Vous aurez besoin d'au moins une adresse IP statique publique de votre fournisseur de services Internet. Configurez le côté public de votre routeur avec son adresse IP statique, puis placez votre serveur OpenVPN du côté privé, avec sa propre adresse IP statique privée à l'intérieur de votre réseau. OpenVPN utilise le port UDP 1194 par défaut. Configurez votre routeur pour transférer le trafic de votre adresse IP VPN publique sur le port UDP 1194 vers le port UDP 1194 sur votre serveur OpenVPN. Si vous décidez d'utiliser un port UDP différent, ajustez le numéro de port en conséquence.

Préparez-vous pour la prochaine étape

Dans cet article, vous avez installé et configuré un système d'exploitation sur votre serveur, ce qui représente environ la moitié de la bataille. Dans le prochain article, vous aborderez l'installation et la configuration d'OpenVPN lui-même. En attendant, familiarisez-vous avec votre routeur et assurez-vous que vous pouvez accéder à votre serveur depuis le monde extérieur. Mais assurez-vous de fermer la redirection de port après le test jusqu'à ce que votre VPN soit opérationnel.

Des parties de cet article ont été adaptées du blog de D. Greg Scott et ont été republiées avec autorisation.