Il y a quelque temps, nous avons publié un guide décrivant la manière la plus simple d'installer et de configurer OpenVPN à l'aide d'un script appelé openvpn-install. . En utilisant ce script, n'importe qui, même les débutants, peut implémenter une configuration OpenVPN fonctionnelle en quelques minutes dans des systèmes basés sur DEB et RPM. L'autre jour, un de nos lecteurs a suggéré qu'il existe encore un autre script similaire appelé "PiVPN" , qui est utilisé pour configurer OpenVPN dans Raspberry Pi. Il est principalement conçu pour Raspberry Pi, mais il fonctionnera sur Debian et Ubuntu. Actuellement, il ne prend en charge qu'Ubuntu 14.04 LTS.

Dans quelle mesure le PiVPN est-il sécurisé ?

Avant de passer à la partie installation, discutons de certaines de ses fonctionnalités de sécurité. Même si l'installation est si simple, cela ne signifie pas que PiVPN n'est pas suffisamment sécurisé pour être utilisé en production. Tout a été mis à niveau dès la sortie de la boîte au-delà des paramètres par défaut pour renforcer la sécurité du serveur et du client. Il vous donne la possibilité d'activer les mises à niveau sans surveillance qui corrigeront automatiquement votre serveur avec des mises à jour de sécurité. De plus, la configuration du serveur n'utilisera que le dernier protocole TLS 1.2. Les canaux de données et de contrôle utilisent des algorithmes de cryptage et de hachage AES et SHA256 mis à niveau.

J'aimerais essayer et voir comment cela fonctionne dans mon édition de serveur Ubuntu 14.04 LTS. Alors c'est parti.

PiVPN - Installation et configuration OpenVPN les plus simples

Installer OpenVPN

L'installation est extrêmement simple. Ouvrez Terminal et exécutez la commande suivante :

curl -L https://install.pivpn.io | bash

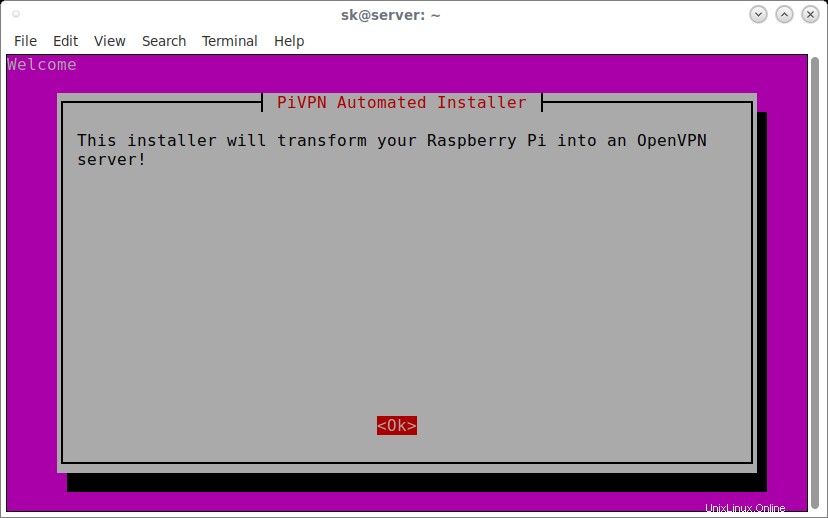

Oui, il est aussi simple que cela. Après quelques secondes, entrez le mot de passe de l'utilisateur sudo. La commande ci-dessus téléchargera et installera le dernier OpenVPN ainsi que toutes les dépendances requises dans votre système. PiVPN vous posera une série de questions en cours de route. Allez simplement avec les valeurs par défaut car c'est juste suffisant pour configurer le serveur OpenVPN qui fonctionne.

Cliquez sur OK pour continuer.

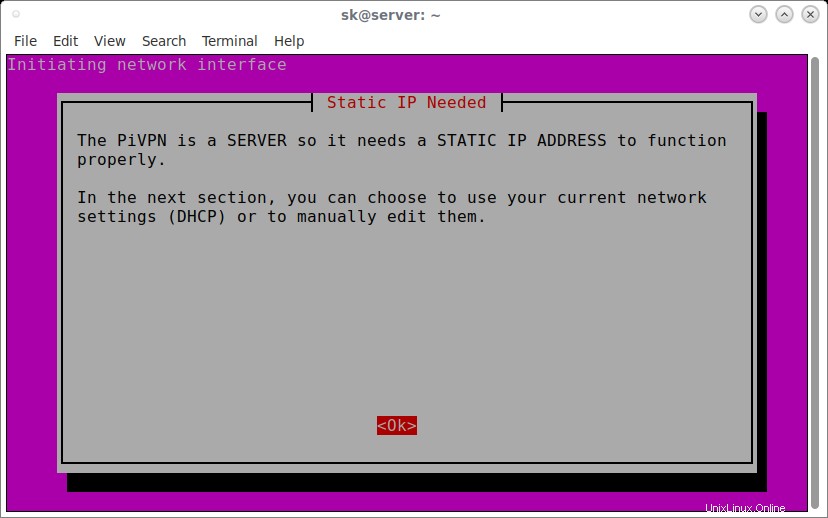

PiVPN a besoin d'une ADRESSE IP STATIQUE pour fonctionner correctement.

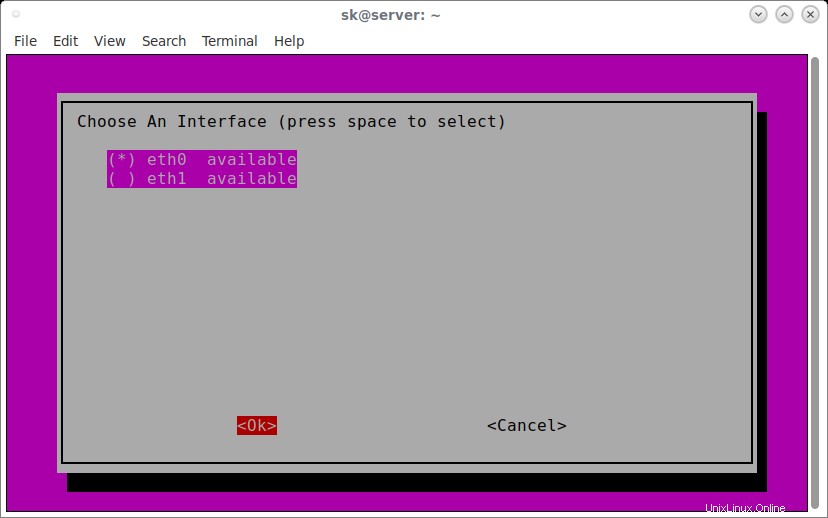

Si vous avez plusieurs interfaces réseau, choisissez-en une pour la configurer.

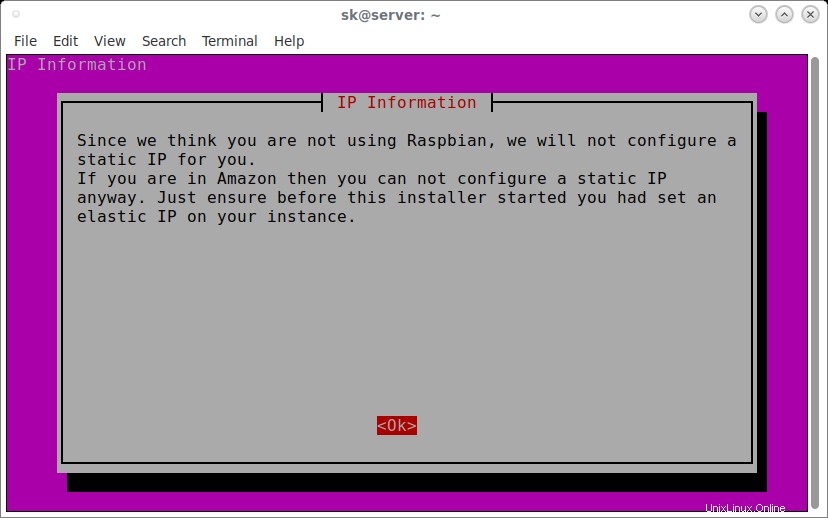

PiVPN ne configurera pas l'adresse IP statique si vous n'utilisez pas d'appareil Raspberry Pi. Pour les besoins de ce guide, j'utilise Ubuntu 14.04, il ne configure donc pas l'adresse IP statique.

Ensuite, choisissez un utilisateur local qui contiendra vos configurations ovpn.

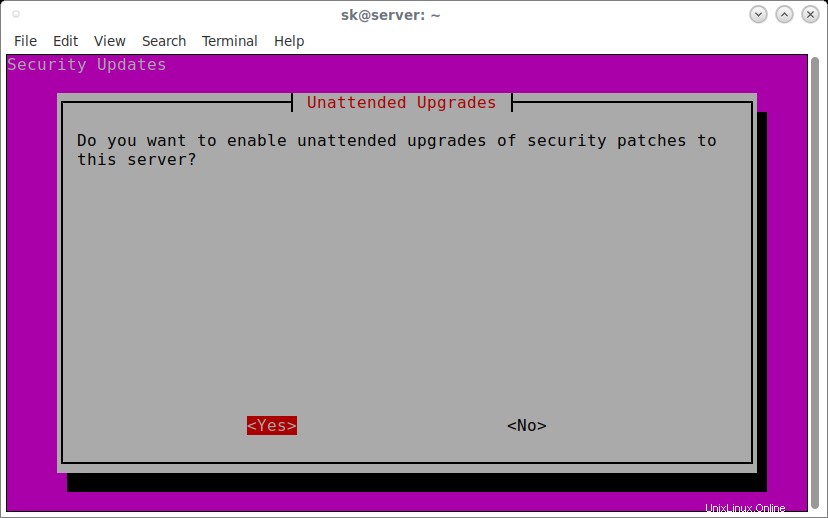

Il est recommandé d'activer les mises à niveau sans surveillance pour mettre à jour automatiquement les mises à jour de sécurité. Choisissez Oui pour activer les mises à niveau sans surveillance.

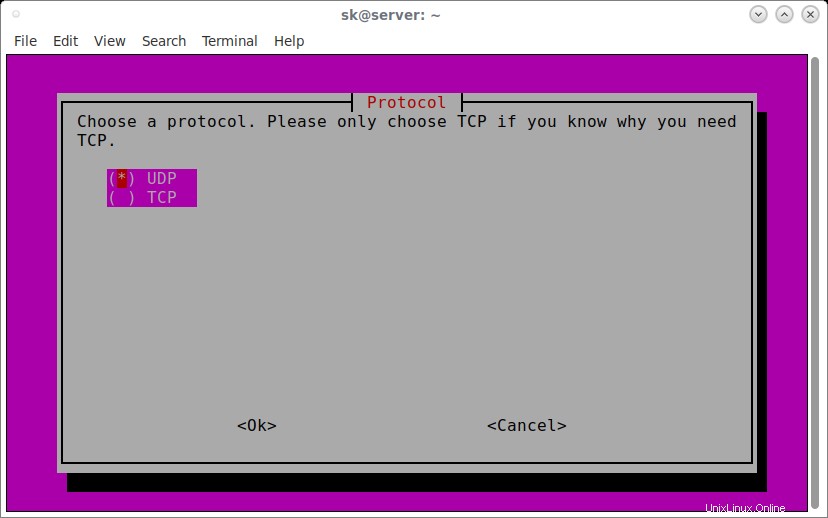

Choisissez un protocole.

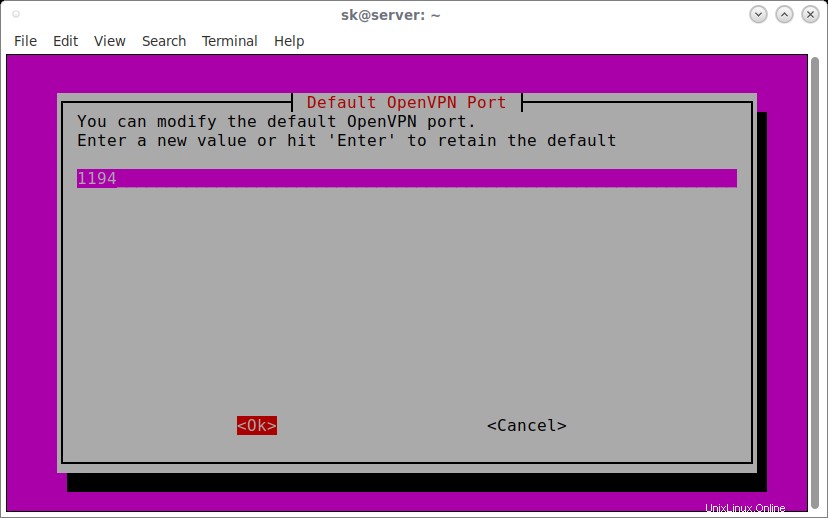

Choisissez le port OpenVPN. La valeur par défaut est suffisante dans la plupart des cas.

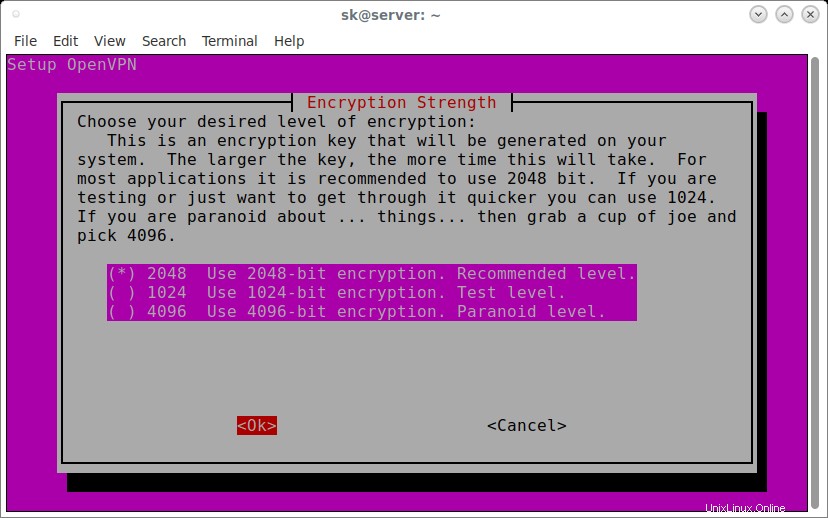

Choisissez le niveau de cryptage souhaité. J'utilise la valeur par défaut.

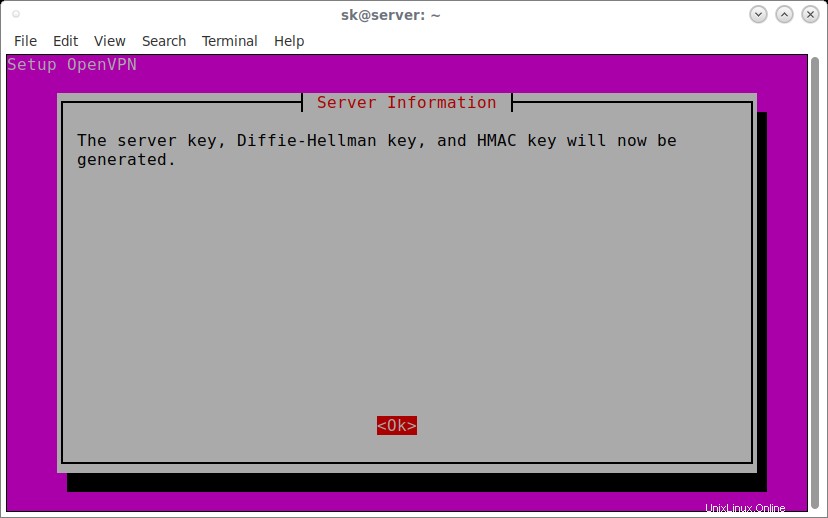

Cliquez sur OK pour générer la clé Diffie-Hellman :

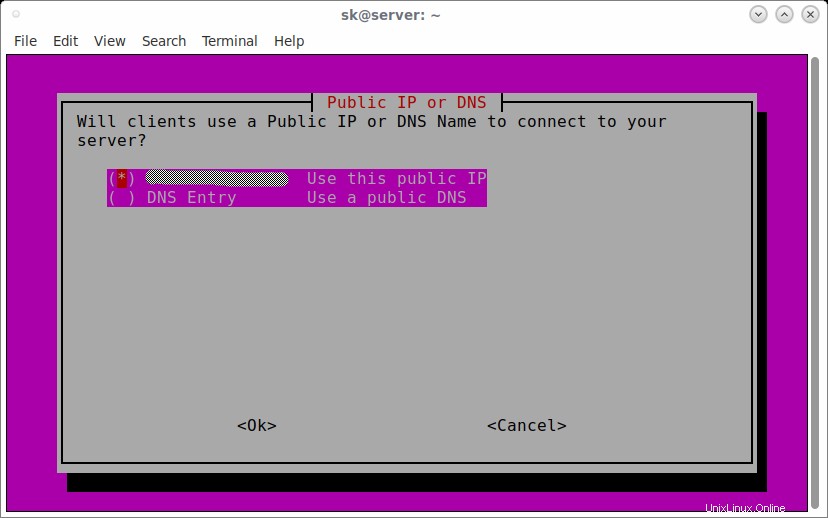

Ensuite, choisissez si les clients utilisent une adresse IP publique ou un nom DNS pour se connecter au serveur.

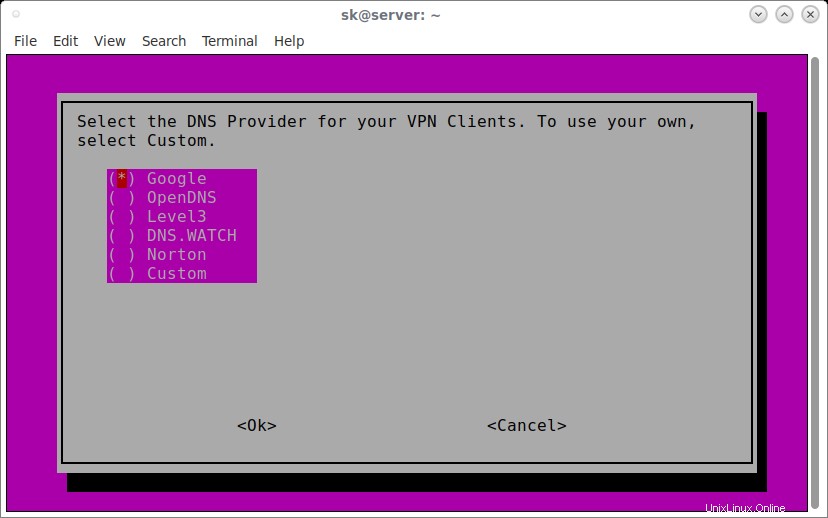

Choisissez le fournisseur DNS pour vos clients VPN. Pour utiliser le vôtre, sélectionnez Personnalisé.

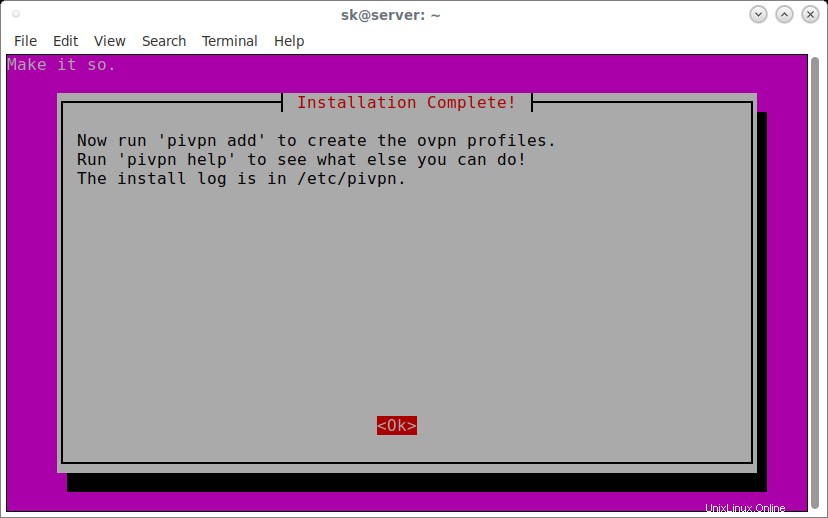

Toutes nos félicitations! OpenVPN a été installé sur votre serveur.

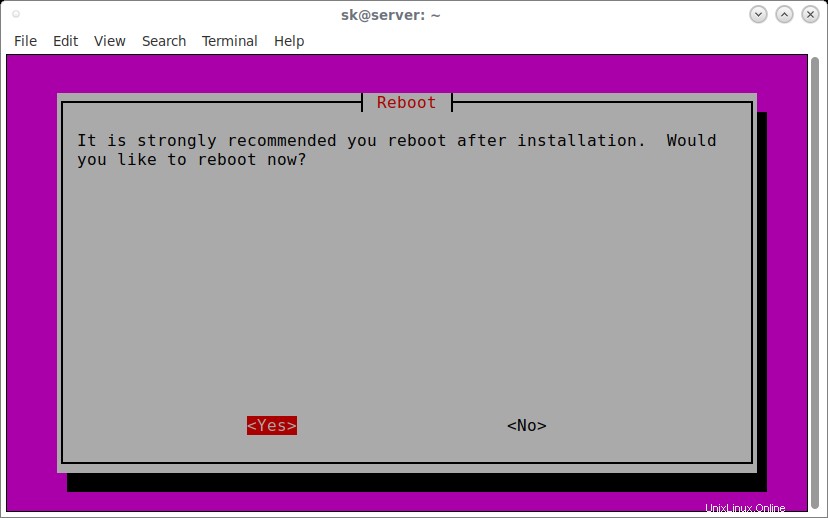

Enfin, cliquez sur Oui pour redémarrer votre système.

Pour vérifier si le service OpnVPN est en cours d'exécution, saisissez la commande suivante :

$ sudo service openvpn status * VPN 'server' is running

Vérifiez si OpenVPN écoute le serveur :

$ ps auxww | grep openvpn nobody 936 0.0 0.3 28624 2428 ? Ss 16:15 0:00 /usr/sbin/openvpn --writepid /run/openvpn/server.pid --daemon ovpn-server --cd /etc/openvpn --config /etc/openvpn/server.conf --script-security 2 sk 1206 0.0 0.1 11740 940 pts/1 S+ 16:15 0:00 grep --color=auto openvpn

Comme vous pouvez le voir, le serveur OpenVPN est opérationnel ! Continuons et configurons les clients.

Créer un profil ovpn client

Après avoir redémarré le serveur, exécutez la commande suivante pour créer un profil ovpn client.

pivpn add

Ou,

pivpn -a

Entrez un nom pour votre système client et un mot de passe fort.

Enter a Name for the Client: client ##ENTER client certificate name Enter the password for the client: ##ENTER password Enter the password again to verify: ##ENTER password again spawn ./easyrsa build-client-full client Note: using Easy-RSA configuration from: ./vars Generating a 2048 bit RSA private key ..................................................+++ .....................................+++ writing new private key to '/etc/openvpn/easy-rsa/pki/private/client.key.YlVMZrBWgj' Enter PEM pass phrase:ubuntu Verifying - Enter PEM pass phrase:ubuntu ----- Using configuration from /etc/openvpn/easy-rsa/openssl-1.0.cnf Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows commonName :PRINTABLE:'client' Certificate is to be certified until Jul 9 09:47:17 2027 GMT (3650 days) Write out database with 1 new entries Data Base Updated Client's cert found: client.crt Client's Private Key found: client.key CA public Key found: ca.crt tls-auth Private Key found: ta.key ======================================================== Done! client.ovpn successfully created! client.ovpn was copied to: /home/sk/ovpns for easy transfer. ========================================================

Si vous ne voulez pas de mot de passe pour les certificats clients, vous pouvez ignorer l'option de mot de passe à l'aide de la commande :

pivpn add nopass

Les profils des clients seront stockés sous /home/username/ovpns . Pour le vérifier, exécutez :

$ ls /home/sk/ovpns/ client.ovpn

Vous devez copier les profils sur vos systèmes clients afin de vous connecter au serveur OpenVPN.

Par exemple, vous copiez les profils client à l'aide de la commande scp comme ci-dessous.

cd /home/sk/ovpns/

scp client.ovpn [email protected]:/etc/openvpn/

Ici, 192.168.43.150 est l'adresse IP de mon client openvpn.

Répertorier tous les certificats

Pour répertorier tous les certificats valides et révoqués, exécutez :

pivpn list

Ou,

pivpn -l

Exemple de sortie :

: NOTE : The first entry should always be your valid server! ::: Certificate Status List ::: :: Status || Name :: Valid :: server Valid :: client

Révoquer un profil ovpn client

Pour révoquer un profil ovpn client, exécutez :

pivpn revoke

Ou,

pivpn -r

Supprimer PiVPN

Vous n'aimez pas PiVPN ? Vous pouvez le désinstaller en exécutant la commande suivante :

pivpn -u

Ou,

pivpn uninstall

Et, c'est tout pour le moment. Dans le prochain guide, j'expliquerai comment authentifier les clients OpenVPN. J'espère que cela t'aides. Si vous trouvez nos guides utiles, prenez un moment pour les partager sur vos réseaux sociaux et professionnels et soutenez OSTechNix !

Santé !