La commande pam_tally2 est utilisée pour verrouiller et déverrouiller les connexions ssh ayant échoué dans un système d'exploitation de type Linux. Pour implémenter une fonctionnalité de sécurité comme le compte d'un utilisateur doit être verrouillé après un certain nombre de tentatives de connexion infructueuses. Nous pouvons réaliser cette sécurité via le module pam appelé pam_tally2. Ce module peut afficher les tentatives de connexion de l'utilisateur, définir des comptes sur une base individuelle, déverrouiller tous les comptes d'utilisateurs.

pam_tally2 se compose de deux parties :pam_tally2.so et pam_tally2. Le premier est le module PAM et le second, un programme autonome. pam_tally2 est une application qui permet d'interroger et de manipuler le fichier compteur.

Dans cet article, nous expliquerons comment verrouiller et déverrouiller le compte d'un utilisateur après avoir atteint un nombre fixe de tentatives ssh infructueuses dans RHEL/CentOS 6.X. Par défaut, le module pam_tally2 est déjà installé sous Linux. Pour définir les règles de verrouillage et de déverrouillage, modifiez les deux fichiers :/etc/pam.d/system-auth et /etc/pam.d/password-auth et ajoutez la ligne ci-dessous au début de la section auth dans les deux fichiers.

auth required pam_tally2.so file=/var/log/tallylog deny=3 even_deny_root unlock_time=120

Et puis ajoutez la ligne ci-dessous dans la section du compte dans les deux fichiers :

account required pam_tally2.so

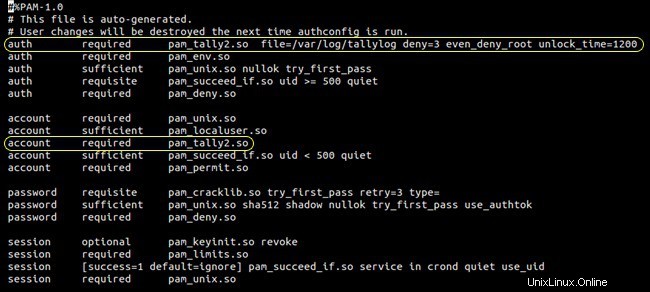

Exemple de fichier de /etc/pam.d/system-auth :

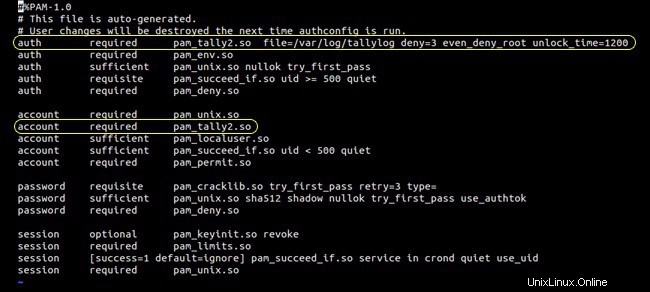

Exemple de fichier de /etc/pam.d/password-auth

où,

file=/var/log/tallylog – Fichier journal par défaut qui conserve le nombre de connexions.

deny=3 – Refuser l'accès après 3 tentatives et verrouiller l'utilisateur.

even_deny_root – La politique s'applique également à l'utilisateur root.

unlock_time=1200 - Le compte sera verrouillé jusqu'à 20 minutes après quoi il sera déverrouillé.

Essayez maintenant de vous connecter à la boîte Linux avec un mot de passe incorrect, vous devriez obtenir l'erreur "Autorisation refusée, veuillez réessayer".

Vérifiez maintenant les tentatives de connexion de l'utilisateur à l'aide de la commande pam_tally2 :

# pam_tally2 -u geek Login Failures Latest failure From geek 3 06/14/14 02:01:25 192.168.1.8

Maintenant, réinitialisez ou déverrouillez le compte de l'utilisateur à l'aide de la commande pam_tally2 :

# pam_tally2 --user geek --reset Login Failures Latest failure From geek 4 06/14/14 02:20:42 192.168.1.8

Vérifiez maintenant que la tentative de connexion est réinitialisée ou non :

# pam_tally2 --user geek Login Failures Latest failure From geek 0