Sécuriser SSH sur RedHat avec l'authentification WiKID à deux facteurs

SSH offre un canal hautement sécurisé pour l'administration à distance des serveurs. Cependant, si vous faites face à un audit pour des exigences réglementaires ou commerciales, telles que Visa/Mastercard PCI, vous devez être conscient de certaines lacunes potentielles liées à l'authentification qui peuvent causer des maux de tête lors d'un audit. Par exemple :

- Il n'existe aucun moyen de contrôler quels utilisateurs disposent d'une autorisation de clé publique

- Il n'y a aucun moyen d'appliquer la complexité de la phrase secrète (ou même de s'assurer qu'elle est utilisée)

- Il n'y a aucun moyen de faire expirer une clé publique

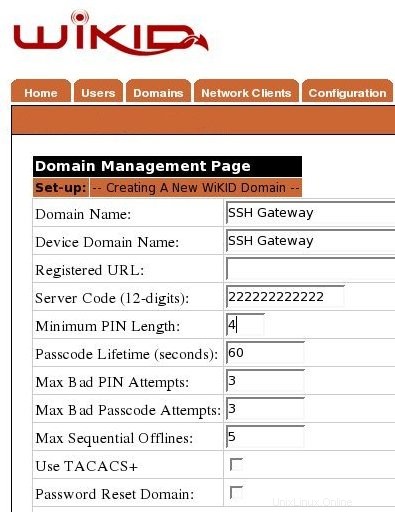

Dans ce document, nous allons montrer comment configurer l'authentification à deux facteurs à partir de WiKID sur Redhat. Le système d'authentification forte WiKID est une solution d'authentification à deux facteurs commerciale/open source. Tout d'abord, nous allons configurer un domaine sur le serveur WiKID, puis ajouter le serveur ciblé en tant que clients réseau au serveur WiKID, et enfin configurer la boîte Redhat à l'aide de pam-radius.

Nous supposons que votre serveur est opérationnel et que vous êtes prêt à mettre en œuvre l'authentification à deux facteurs dans votre environnement.

Ajouter un domaine au serveur WiKID

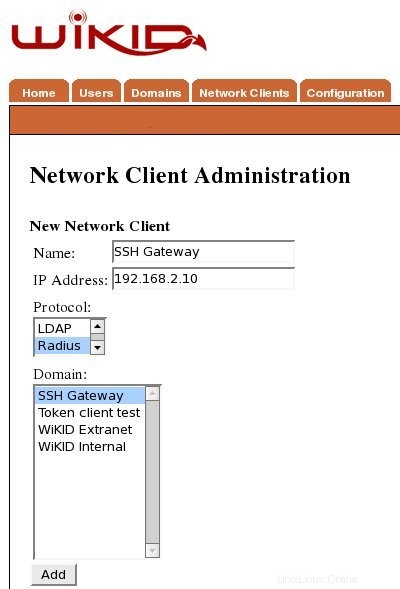

Créer un client réseau

Après avoir enregistré les informations de domaine, cliquez sur le Network Client et Créer un nouveau client réseau . Entrez un nom pour ce client et l'adresse IP de la passerelle SSH sur le réseau interne. Sélectionnez Radius comme protocole et le domaine que vous avez créé ci-dessus comme domaine.

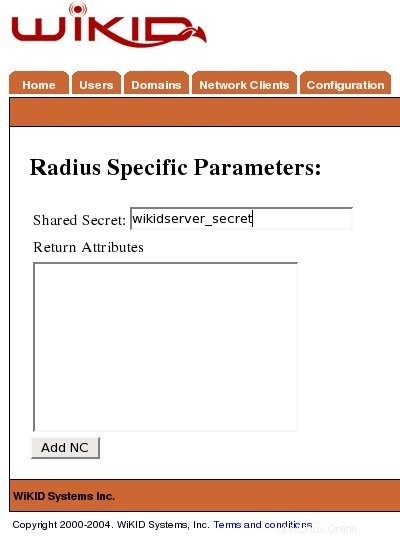

Cliquez sur Ajouter pour obtenir la page suivante et entrez le secret partagé pour Radius.

Vous devrez répéter ce processus pour chaque serveur de votre réseau.

Configurer SSH sur votre Redhat Box

Nous allons maintenant configurer SSH sur la machine cible. Chaque version de Linux gère PAM légèrement différemment. Ce tutoriel explique comment installer pam-radius pour l'authentification à deux facteurs sur Redhat.

Tout d'abord, téléchargez le fichier tar de la source. La version actuelle est la 1.3.17

$ wget ftp://ftp.freeradius.org/pub/radius/pam_radius-1.3.17.tar.gz

Décompressez le fichier :

$ tar -xzvf pam_radius-1.3.17.tar.gz

Installez pam-devel :

$ sudo yum install pam-devel

Allez dans le répertoire créé et lancez make :

$ make

Vous verrez peut-être des erreurs, mais si le .so est créé, tout devrait bien se passer. Copiez la bibliothèque au bon endroit :

$ sudo cp pam_radius_auth.so /lib/security/

Utilisez votre éditeur préféré pour dire à SSH d'utiliser radius pour l'authentification. Ajoutez ceci comme première ligne :

auth suffisant /lib/security/pam_radius_auth.so

Enregistrez le fichier et quittez.

Nous devons maintenant indiquer à PAM où se trouve le serveur Radius. Dans ce cas, il s'agit du serveur WiKID. (NB :un autre avantage de l'utilisation de radius est que vous acheminez les demandes d'authentification via votre annuaire - LDAP ou AD pour l'autorisation. Nous vous le recommandons vivement.)

Modifiez ou créez votre fichier /etc/raddb/server. Il y a un exemple ici .

$ sudo vim /etc/pam_radius_auth.conf

Modifiez la ligne "autre-serveur autre-secret 3" en remplaçant "autre-serveur" par l'adresse IP ou le nom d'hôte de votre serveur WiKID Strong Authentication (ou le serveur radius si vous en avez un configuré entre WiKID et vos serveurs) et modifiez "autre -secret' le secret partagé pour ce client réseau.

Maintenant, vous êtes prêt à tester. Je vous recommande d'exécuter 'tail -f /var/log/secure' pendant que vous testez.

Notez que nous n'avons apporté aucune modification à la configuration du compte, donc l'utilisateur doit avoir un compte local sur la machine ou vous pouvez configurer le compte pour utiliser pam_ldap et le faire pointer vers votre serveur AD/LDAP.

Le SSH distant est désormais extrêmement sécurisé. Aucun utilisateur ne peut accéder au serveur sans avoir d'abord obtenu un mot de passe à usage unique du serveur WiKID. Les deux facteurs d'authentification sont la possession du jeton WiKID (et de sa clé cryptographique) et la connaissance du code PIN. Le code PIN étant validé sur le serveur WiKID, il est très facile de désactiver un utilisateur. Tout est enregistré et tout auditeur devrait être très satisfait.

De plus, vous pourriez avoir besoin d'un mot de passe WiKID à usage unique pour l'accès root sur les machines internes. Créez simplement un nouveau domaine pour su et modifiez /etc/pam.d/su de manière appropriée. Cela vous permettra également de diviser les serveurs en différents groupes pour la gestion. Créez simplement Par exemple, si vous avez un ensemble de serveurs pour les RH auxquels seuls certains administrateurs ont un accès root, ils peuvent être configurés pour un domaine WiKID spécifique - permettant un contrôle d'accès précis et une authentification forte. Obtenez plus d'informations sur l'authentification à deux facteurs sur le site Web WiKID.