Aperçu :

Chaque fois que vous terminez la configuration d'un serveur, il est important de noter les ports qui écoutent. Si vous trouvez un port inhabituel en écoute, cela pourrait signifier une preuve d'intrusion.

La commande suivante peut être utilisée pour déterminer la liste des ports qui écoutent sur votre réseau (TCP) :

nmap -sT -O localhost

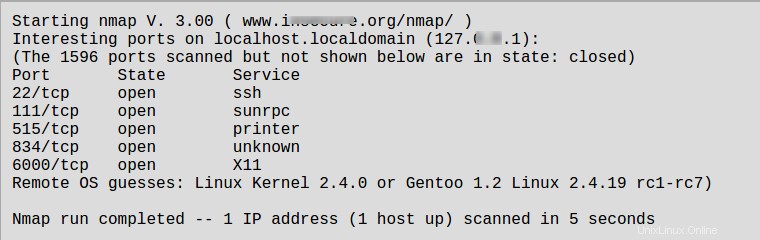

Le résultat de la commande ressemblera à ceci :

Cette sortie montre que le système exécute portmap en raison de la présence de sunrpc un service. Cependant, il existe également un service mystère sur le port 834.

Pour vérifier si le port est associé à la liste officielle des services connus, saisissez :

cat /etc/services | grep 834

Cette commande ne renverra aucune sortie. Cela indique que même si le port est dans la plage réservée (c'est-à-dire de 0 à 1023) et nécessite un accès root pour s'ouvrir, il n'est pas associé à un service connu.

Ensuite, vérifiez l'état du port à l'aide de netstat ou lsof :

(Pour le port 834)

netstat -anp | grep 834

Ceci obtiendra une sortie similaire à celle-ci :

tcp 0 0 0.0.0.0:834 0.0.0.0:* LISTEN 653/ypbind

La présence du port ouvert dans netstat est rassurant car un pirate ouvrant subrepticement un port sur un système piraté ne permettrait probablement pas qu'il soit révélé par cette commande. En outre, le [p] L'option révèle l'ID de processus (PID) du service qui a ouvert le port. Dans ce cas, le port ouvert appartient à ypbind (NIS), qui est un service RPC géré conjointement avec portmap services.

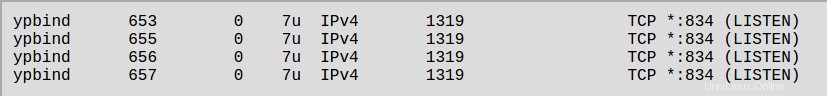

Vous pouvez également utiliser lsof :

lsof -i | grep 834

Ce qui suit est la sortie du lsof commande :

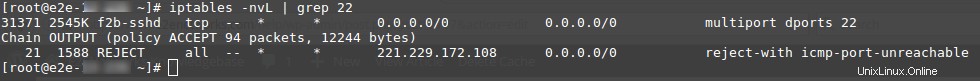

Vous pouvez également vérifier si un port particulier écoute, en utilisant les tables IP :

Par exemple, vérifions l'état du port 22 sur une IP xxx.xx.xxx.xx :

iptables-nvL | grep 22