Présentation

Une liste de contrôle d'accès (ACL) gère les privilèges des utilisateurs pour accéder aux emplacements et aux ressources du système. Bien que les listes de contrôle d'accès aient leur application dans l'informatique personnelle, elles sont plus souvent utilisées dans les environnements professionnels.

En réseau, les ACL sont considérées comme des pratiques de sécurité réseau standard pour contrôler le trafic réseau et empêcher l'accès non autorisé aux serveurs de base de données, aux systèmes de gestion de contenu, etc.

Cet article se concentrera sur le rôle des ACL dans la mise en réseau. Il expliquera les composants ACL et les types ACL courants et fournira des conseils sur la meilleure façon d'implémenter une liste de contrôle d'accès sur un réseau.

Qu'est-ce que l'ACL (liste de contrôle d'accès) ?

Une ACL (Access Control List) est un ensemble de règles qui autorisent ou refusent l'accès à un réseau informatique. Les périphériques réseau, c'est-à-dire les routeurs et les commutateurs, appliquent des instructions ACL au trafic réseau entrant (entrant) et sortant (sortant), contrôlant ainsi quel trafic peut traverser le réseau.

Comment fonctionne une ACL ?

Une ACL fonctionne comme un pare-feu sans état. Alors qu'un pare-feu avec état examine le contenu des paquets réseau, un pare-feu sans état vérifie uniquement si les paquets respectent les règles de sécurité définies.

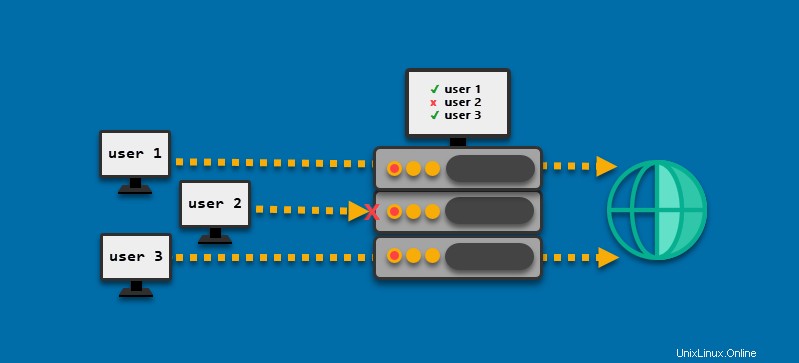

Les ACL sont des tables contenant les règles d'accès trouvées sur les interfaces réseau telles que les routeurs et les commutateurs. Lorsque l'utilisateur crée une ACL sur un routeur ou un commutateur, le périphérique devient un filtre de trafic.

Comme le montre le diagramme ci-dessus, les ACL indiquent au routeur si le trafic provenant d'un utilisateur (adresse IP) peut ou non passer par l'appareil.

ACL numérotées et nommées

Lors de la création d'une liste de contrôle d'accès, l'utilisateur peut choisir de la formater sous forme de liste numérotée ou un nommé liste.

Avec des listes de contrôle d'accès numérotées , chaque liste a un numéro d'identification :

- Les listes d'accès standard acceptent les numéros 1-99 et 1300-1999 .

- Les listes d'accès étendues sont dans le 100-199 et 2000-2699 plages.

Listes de contrôle d'accès nommées sont préférables aux listes numérotées car les noms permettent aux administrateurs réseau de fournir des informations sur l'objectif d'une ACL.

Par exemple, lors de la configuration d'une liste de contrôle d'accès étendue fournissant des règles pour le bureau InfoSec dans un bâtiment d'entreprise, l'utilisateur peut créer une liste étendue en saisissant la commande suivante à l'invite de commande du mode de configuration du routeur :

access-list extended 120 [rule1] [rule2] [...]Alors que la liste numérotée créée de cette manière aurait les mêmes propriétés que son homologue nommé, la création de la liste nommée rend son objectif plus clair :

access-list extended INFOSEC [rule1] [rule2] [...]Types d'ACL

Il existe cinq types d'ACL :standard , étendu , dynamique , réflexif , et basé sur le temps .

Les sections suivantes décrivent chaque type d'ACL.

LCA standard

Le type de base d'ACL filtre le trafic en fonction de l'adresse IP source. Lorsqu'un paquet tente d'entrer ou de sortir du commutateur, le système vérifie ses données IP par rapport aux règles spécifiées dans l'ACL. Le processus de vérification se termine dès qu'une règle autorisant l'adresse IP spécifique est trouvée.

Par exemple, la liste d'accès numéro 5 suivante autorise les hôtes sur le 192.168.15.0/24 réseau.

access-list 5 permit 192.168.15.0 0.0.0.255La syntaxe complète pour créer une ACL standard est :

access-list list-number-or-name {permit | deny} {source [source-wildcard] | host hostname | any}

Le paramètre générique source est le masque inverse. Calculez les masques inverses en soustrayant 255 de chaque champ de masque de sous-réseau. Dans l'exemple ci-dessus, 0.0.0.255 est le masque inverse du 255.255.255.0 masque de sous-réseau.

LCA étendue

Contrairement aux listes de contrôle d'accès standard, les ACL étendues acceptent les règles basées sur les adresses IP source et de destination. De plus, les règles ACL étendues peuvent inclure un filtrage par type de protocole, ports TCP ou UDP, etc.

L'exemple ci-dessous montre une liste d'accès étendue numéro 150 qui autorise tout le trafic depuis le 192.168.15.0/24 réseau vers n'importe quel réseau IPv4 si la destination a le port HTTP 80 comme port hôte :

access-list 150 permit tcp 192.168.15.0 0.0.0.255 any eq wwwLa syntaxe complète de l'ACL étendue est :

access-list access-list-number-or-name {deny | permit} protocol source source-wildcard destination destination-wildcard precedence [precedence] tos [tos] [fragments] time-range [time-range-name] [log]ACL dynamique

Les ACL dynamiques sont des listes étendues nommées qui contiennent des règles ACL dynamiques. Ce type d'ACL est également connu sous le nom de sécurité Lock-and-Key.

Les ACL dynamiques résolvent les problèmes liés au changement de l'adresse IP de l'hôte autorisé, comme dans le cas du déplacement physique d'une machine de confiance. Pour confirmer son identité, le client doit entrer son nom d'utilisateur et son mot de passe. Si la validation réussit, le périphérique réseau modifie ses règles d'accès pour accepter la connexion à partir de la nouvelle adresse IP.

ACL réflexif

Alors qu'une ACL standard ne garde pas trace des sessions, une ACL réflexive peut limiter le trafic aux sessions provenant du réseau hôte.

Une liste de contrôle d'accès réflexive ne peut pas être appliquée directement à l'interface. Au lieu de cela, elle est généralement imbriquée dans une liste d'accès nommée étendue. Ce type de contrôle d'accès ne prend pas en charge les applications qui modifient les numéros de port au cours d'une session, telles que les clients FTP.

ACL basée sur le temps

Ce type d'ACL étendu permet un contrôle d'accès basé sur le temps. Par exemple, une organisation peut autoriser les employés à accéder à certains sites Internet uniquement pendant les heures de déjeuner.

Les règles basées sur le temps sont créées à l'aide de la time-range commande. La commande permet aux utilisateurs de configurer absolu règles avec une seule heure de début et de fin, et périodique règles, utilisées pour paramétrer des périodes récurrentes.

Composants ACL

Les composants suivants constituent une liste de contrôle d'accès :

- Le numéro de séquence identifie l'entrée ACL.

- Le nom fournit une identification descriptive pour une ACL.

- La déclaration est la partie principale de l'ACL. À l'aide d'instructions, l'utilisateur autorise ou refuse l'accès à une adresse IP ou à une plage d'adresses IP.

- Le protocole réseau Le composant autorise ou refuse l'accès à des protocoles réseau spécifiques, tels que IP, TCP, UDP, etc.

- La source ou destination le composant définit les adresses ou les plages d'adresses IP source ou de destination.

Certains routeurs permettent d'ajouter plus de composants ACL, tels que :

- Journaux , pour suivre les événements ACL.

- Remarques , afin de fournir un espace pour des commentaires supplémentaires sur l'objectif de l'ACL.

Les ACL complexes ont des composants pour un contrôle plus granulaire du trafic réseau basé sur le ToS (type de service) ou la priorité DSCP.

Avantages de la LCA

La fonction principale des ACL est de sécuriser le réseau, mais elles sont également utiles pour d'autres aspects du contrôle du trafic réseau :

- Bloquer des utilisateurs ou du trafic spécifiques, permettant un contrôle d'accès granulaire basé sur les adresses, les protocoles, les types de trafic, etc. Cette propriété est particulièrement utile pour les serveurs connectés à Internet.

- Simplifiez l'identification des utilisateurs et des hôtes, locaux et distants

- Aide à éviter et à gérer les embouteillages

- Améliorez les performances du réseau en contrôlant la bande passante pour éviter un trafic réseau excessif.

- Aider à prévenir les attaques DoS (Denial of Service) et l'usurpation

Comment implémenter ACL

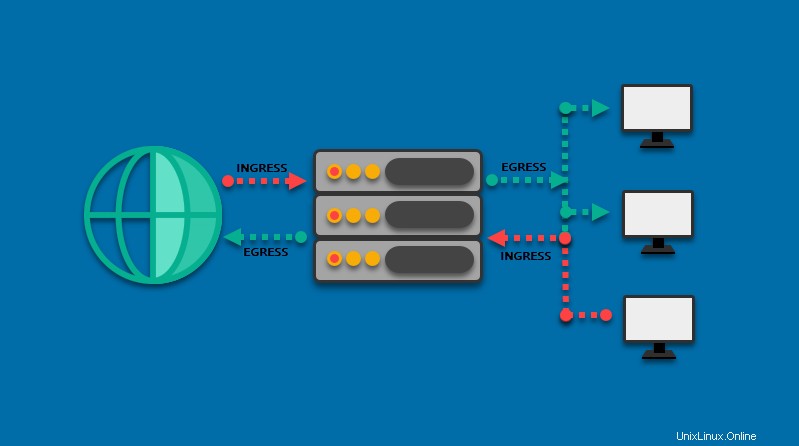

Le routeur est l'endroit optimal pour appliquer les règles ACL, il est donc essentiel de connaître le flux de trafic du routeur pour une mise en œuvre correcte de l'ACL. Les concepts de trafic entrant (entrant) et sortant (sortant) sont essentiels pour comprendre le trafic réseau.

Le schéma suivant montre le trafic entrant et sortant entrant et sortant du réseau :

- Trafic entrant est le trafic entrant dans le routeur.

- Trafic de sortie est le trafic qui quitte le routeur.

Par exemple, bloquer tout le trafic provenant d'Internet nécessite de configurer une règle d'entrée. La source de cette règle sera 0.0.0.0 , qui est un caractère générique représentant toutes les adresses IP externes. La destination est l'adresse IP du réseau local.

Inversement, le blocage de l'accès à Internet pour une seule machine au sein d'un réseau nécessite la configuration d'une règle de sortie, où la source est l'adresse IP de la machine et la destination est le 0.0.0.0 caractère générique.

Vous trouverez ci-dessous des conseils à prendre en compte lors de la mise en œuvre d'ACL :

- Créez l'ACL avant de l'appliquer sur le routeur ou le commutateur. Si vous commencez par créer une liste vide sur un périphérique réseau, l'instruction de refus implicite incluse par défaut peut interrompre votre trafic réseau.

- Pour empêcher une ACL de refuser tout le trafic, assurez-vous que l'ACL contient au moins un

permitdéclaration. - Placez les règles plus spécifiques avant les règles générales.

- Utilisez un

denyexplicite déclaration. Bien que chaque ACL se termine par undenyimplicite déclaration, seules les déclarations explicites s'affichent lorsque vous essayez d'afficher le nombre de paquets refusés à l'aide deshow access-listcommande. - Utilisez la

remarkcommande chaque fois que possible pour fournir des détails sur l'ACL.