Présentation

L'accès à distance aux machines est devenu une nécessité il y a longtemps et nous pouvons à peine imaginer ce que ce serait si nous ne pouvions pas contrôler les ordinateurs à distance. Il existe de nombreuses façons d'établir une connexion avec une machine distante en fonction du système d'exploitation que vous utilisez, mais les deux protocoles les plus utilisés sont :

- Secure Shell (SSH) pour les machines Linux

- Remote Desktop Protocol (RDP) pour les machines Windows

Les deux protocoles utilisent les applications client et serveur pour établir une connexion à distance. Ces outils vous permettent d'accéder et de gérer à distance d'autres ordinateurs, de transférer des fichiers et de faire pratiquement tout ce que vous pouvez faire lorsque vous êtes physiquement assis devant la machine.

Prérequis

Avant de pouvoir établir un protocole de bureau à distance sécurisé avec une machine distante, il y a quelques exigences de base à respecter :

- L'ordinateur distant doit être allumé en permanence et disposer d'une connexion réseau.

- Les applications client et serveur doivent être installées et activées.

- Vous avez besoin de l'adresse IP ou du nom de la machine distante à laquelle vous souhaitez vous connecter.

- Vous devez disposer des autorisations nécessaires pour accéder à l'ordinateur distant.

- Les paramètres du pare-feu doivent autoriser la connexion à distance.

Qu'est-ce que SSH ?

Secure Shell, parfois appelé Secure Socket Shell , est un protocole qui vous permet de vous connecter en toute sécurité à un ordinateur distant ou à un serveur à l'aide d'une interface textuelle.

Lorsqu'une connexion SSH sécurisée est établie, une session shell sera lancée et vous pourrez manipuler le serveur en tapant des commandes dans le client sur votre ordinateur local.

Les administrateurs système et réseau utilisent le plus ce protocole, ainsi que toute personne ayant besoin de gérer un ordinateur à distance de manière hautement sécurisée.

Comment fonctionne SSH ?

Pour établir une connexion SSH, vous avez besoin de deux composants :un client et le composant côté serveur correspondant. Un client SSH est une application que vous installez sur l'ordinateur et que vous utiliserez pour vous connecter à un autre ordinateur ou à un serveur. Le client utilise les informations fournies sur l'hôte distant pour initier la connexion et, si les informations d'identification sont vérifiées, établit la connexion chiffrée.

Du côté du serveur, il existe un composant appelé démon SSH qui écoute en permanence un port TCP/IP spécifique pour d'éventuelles demandes de connexion client. Une fois qu'un client initie une connexion, le démon SSH répondra avec le logiciel et les versions de protocole qu'il prend en charge et les deux échangeront leurs données d'identification. Si les informations d'identification fournies sont correctes, SSH crée une nouvelle session pour l'environnement approprié.

La version par défaut du protocole SSH pour la communication entre le serveur SSH et le client SSH est la version 2.

Comment activer une connexion SSH

Étant donné que la création d'une connexion SSH nécessite à la fois un composant client et un composant serveur, vous devez vous assurer qu'ils sont installés respectivement sur la machine locale et la machine distante. Un outil SSH open source, largement utilisé pour les distributions Linux, est OpenSSH. L'installation d'OpenSSH est relativement facile. Il nécessite l'accès au terminal sur le serveur et à l'ordinateur que vous utilisez pour vous connecter. Notez qu'Ubuntu n'a pas de serveur SSH installé par défaut.

Comment installer un client OpenSSH

Avant de procéder à l'installation d'un client SSH, assurez-vous qu'il n'est pas déjà installé. De nombreuses distributions Linux ont déjà un client SSH. Pour les machines Windows, vous pouvez installer PuTTY ou tout autre client de votre choix pour accéder à un serveur.

Pour vérifier si le client est disponible sur votre système Linux, vous devrez :

- Charger un terminal SSH. Vous pouvez soit rechercher "terminal" ou appuyer sur CTRL + ALT + T sur votre clavier.

- Tapez

sshet appuyez sur Entrée dans le terminal. - Si le client est installé, vous recevrez une réponse semblable à celle-ci :

[email protected]:~$ ssh

usage: ssh [-1246AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec]

[-D [bind_address:]port] [-E log_file] [-e escape_char]

[-F configfile] [-I pkcs11] [-i identity_file]

[-J [[email protected]]host[:port]] [-L address] [-l login_name] [-m mac_spec] [-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address] [-S ctl_path] [-W host:port] [-w local_tun[:remote_tun]]

[[email protected]]hostname [command]

[email protected]:~$Cela signifie que vous êtes prêt à vous connecter à distance à une machine physique ou virtuelle. Sinon, vous devrez installer le client OpenSSH :

- Exécutez la commande suivante pour installer le client OpenSSH sur votre ordinateur :

sudo apt-get install openssh-client - Saisissez votre mot de passe de superutilisateur lorsque vous y êtes invité.

- Appuyez sur Entrée pour terminer l'installation.

Vous pouvez désormais vous connecter en SSH à n'importe quelle machine sur laquelle se trouve l'application côté serveur, à condition que vous disposiez des privilèges nécessaires pour y accéder, ainsi que du nom d'hôte ou de l'adresse IP.

Comment installer un serveur OpenSSH

Pour accepter les connexions SSH, une machine doit disposer de la partie côté serveur de la boîte à outils logicielle SSH.

Si vous voulez d'abord vérifier si le serveur OpenSSH est disponible sur le système Ubuntu de l'ordinateur distant qui doit accepter les connexions SSH, vous pouvez essayer de vous connecter à l'hôte local :

- Ouvrez le terminal sur la machine serveur. Vous pouvez soit rechercher "terminal" ou appuyer sur CTRL + ALT + T sur votre clavier.

- Tapez

ssh localhostet appuyez sur Entrée. - Pour les systèmes sans le serveur SSH installé, la réponse ressemblera à ceci :

[email protected]:~$ ssh localhost

ssh: connect to host localhost port 22: Connection refused [email protected]:~$Si ce qui précède est le cas, vous devrez installer le serveur OpenSSH. Laissez le terminal ouvert et :

- Exécutez la commande suivante pour installer le serveur SSH :

sudo apt-get install openssh-server ii.- Tapez votre mot de passe de superutilisateur lorsqu'on lui a demandé.

- Entrez et O pour permettre à l'installation de continuer après l'invite d'espace disque.

Les fichiers de support requis seront installés, puis vous pourrez vérifier si le serveur SSH est en cours d'exécution sur la machine en tapant cette commande :

sudo service ssh statusLa réponse dans le terminal devrait ressembler à ceci si le service SSH fonctionne maintenant correctement :

[email protected]:-$ sudo service ssh status

• ssh.service - OpenBSD Secure Shell server

Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enab

Active: active (running) since Fr 2018-03-12 10:53:44 CET; 1min 22s ago Process: 1174 ExecReload=/bin/kill -HUP $MAINPID (code=exited, status=0/SUCCES

Main PID: 3165 (sshd)

Une autre façon de tester si le serveur OpenSSH est correctement installé et acceptera les connexions est d'essayer d'exécuter le ssh localhost commande à nouveau dans l'invite de votre terminal. La réponse ressemblera à cet écran lorsque vous exécuterez la commande pour la première fois :

[email protected]:~$ ssh localhost

The authenticity of host 'localhost (127.0.0.1)' can't be established. ECDSA key fingerprint is SHA256:9jqmhko9Yo1EQAS1QeNy9xKceHFG5F8W6kp7EX9U3Rs. Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added 'localhost' (ECDSA) to the list of known hosts.

[email protected]:~$Entrez oui ou y pour continuer.

Toutes nos félicitations! Vous avez configuré votre serveur pour accepter les demandes de connexion SSH d'un autre

ordinateur à l'aide d'un client SSH.

CONSEIL

Vous pouvez maintenant modifier le fichier de configuration du démon SSH, par exemple, vous pouvez modifier le port par défaut pour les connexions SSH. Dans l'invite du terminal, exécutez cette commande :

sudo nano /etc/ssh/sshd_configLe fichier de configuration s'ouvrira dans l'éditeur de votre choix. Dans ce cas, nous avons utilisé Nano.

Si vous devez installer Nano, exécutez cette commande :

sudo apt-get install nano

Veuillez noter que vous devez redémarrer le service SSH chaque fois que vous apportez des modifications au sshd_config fichier en exécutant cette commande :

sudo service ssh restartComment se connecter via SSH

Maintenant que le client et le serveur OpenSSH sont installés sur chaque machine dont vous avez besoin, vous pouvez établir une connexion à distance sécurisée avec vos serveurs. Pour ce faire :

- Ouvrez le terminal SSH sur votre ordinateur et exécutez la commande suivante :

ssh [email protected]_ip_address

Si le nom d'utilisateur sur votre ordinateur local correspond à celui du serveur auquel vous essayez de vous connecter, vous pouvez simplement taper :ssh host_ip_addressEt appuyez sur Entrée . - Tapez votre mot de passe et appuyez sur Entrée . Notez que vous n'obtiendrez aucun retour à l'écran lors de la saisie. Si vous collez votre mot de passe, assurez-vous qu'il est stocké en toute sécurité et non dans un fichier texte.

- Lorsque vous vous connectez à un serveur pour la toute première fois, il vous demandera si vous souhaitez continuer à vous connecter. Tapez simplement oui et appuyez sur Entrée . Ce message n'apparaît que cette fois puisque le serveur distant n'est pas identifié sur votre machine locale.

- Une empreinte de clé ECDSA est maintenant ajoutée et vous êtes connecté au serveur distant.

Si l'ordinateur auquel vous essayez de vous connecter à distance se trouve sur le même réseau, il est préférable d'utiliser l'adresse IP privée au lieu de l'adresse IP publique. Sinon, vous devrez utiliser uniquement l'adresse IP publique. De plus, assurez-vous que vous connaissez le bon port TCP qu'OpenSSH écoute pour les demandes de connexion et que les paramètres de transfert de port sont corrects. Le port par défaut est 22 si personne n'a modifié la configuration dans le fichier sshd_config. Vous pouvez également simplement ajouter le numéro de port après l'adresse IP de l'hôte.

Voici l'exemple d'une demande de connexion utilisant le client OpenSSH. Nous préciserons également le numéro de port :

[email protected]:~$ ssh [email protected] –p7654 [email protected]’s password:

The authenticity of host '185.52.53.222 (185.52.53.222)' can't be established. ECDSA key fingerprint is SHA256:9lyrpzo5Yo1EQAS2QeHy9xKceHFH8F8W6kp7EX2O3Ps. Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added ' 185.52.53.222' (ECDSA) to the list of known hosts.

[email protected]:~$Vous pouvez maintenant gérer et contrôler une machine distante à l'aide de votre terminal. Si vous rencontrez des difficultés pour vous connecter à un serveur distant, assurez-vous que :

- L'adresse IP de la machine distante est correcte.

- Le port que le démon SSH écoute n'est pas bloqué par un pare-feu ou transmis de manière incorrecte.

- Votre nom d'utilisateur et votre mot de passe sont corrects.

- Le logiciel SSH est correctement installé.

Remarque : Si SSH répond avec un message "Connexion refusée", veuillez vous référer à notre article Comment réparer l'erreur SSH "Connexion refusée" pour les raisons et les solutions possibles.

Étapes supplémentaires SSH

Maintenant que vous êtes en mesure d'établir une connexion à votre serveur à l'aide de SSH, nous vous recommandons vivement de suivre quelques étapes supplémentaires pour améliorer la sécurité SSH. Lorsque vous laissez la configuration avec les valeurs par défaut, elle est plus susceptible d'être piratée et votre serveur peut facilement devenir la cible d'attaques par script.

Certaines des suggestions pour renforcer SSH en modifiant le fichier de configuration sshd incluent :

- Modifiez le port TCP par défaut sur lequel le démon SSH écoute. Changez-le de 22 à quelque chose de beaucoup plus élevé, par exemple 24596. Assurez-vous de ne pas utiliser un numéro de port facile à deviner, tel que 222, 2222 ou 22222.

- Utilisez des paires de clés SSH pour l'authentification pour une connexion SSH sans mot de passe. Ils sont à la fois plus sûrs et permettent également de se connecter sans avoir à utiliser votre mot de passe (ce qui est plus rapide et plus pratique).

- Désactivez les connexions basées sur un mot de passe sur votre serveur. Si votre mot de passe est piraté, cela éliminera la possibilité de l'utiliser pour vous connecter à vos serveurs. Avant de désactiver l'option de connexion à l'aide de mots de passe, il est important de s'assurer que l'authentification à l'aide de paires de clés fonctionne correctement.

- Désactivez l'accès root à votre serveur et utilisez un compte normal avec la commande su – pour passer à un utilisateur root.

Vous pouvez également utiliser des wrappers TCP pour restreindre l'accès à certaines adresses IP ou noms d'hôte. Configurez quel hôte peut se connecter à l'aide de wrappers TCP en modifiant le /etc/hosts.allow et etc/hosts.deny fichiers.

Notez que les hôtes autorisés remplacent les hôtes refusés. Par exemple, pour autoriser l'accès SSH à un seul hôte, vous devrez d'abord refuser tous les hôtes en ajoutant ces deux lignes dans le etc/hosts.deny :

sshd : ALL

ALL : ALL

Puis, dans le etc/hosts.allow ajoutez une ligne avec les hôtes autorisés pour le service SSH. Il peut s'agir d'une adresse IP unique, d'une plage d'adresses IP ou d'un nom d'hôte :sshd : 10.10.0.5, LOCAL .

Assurez-vous de garder vos informations de connexion sécurisées à tout moment et d'appliquer la sécurité à plusieurs niveaux. Utilisez différentes méthodes pour limiter l'accès SSH à vos serveurs ou utilisez des services qui bloqueront quiconque tente d'utiliser la force brute pour accéder à vos serveurs. Fail2ban est un exemple d'un tel service.

VNC sur SSH

Pour les utilisateurs habitués à travailler dans un environnement de bureau graphique avec Virtual Network Computing (VNC), il est possible de chiffrer complètement les connexions à l'aide du tunnel SSH. Afin de tunnelliser les connexions VNC via SSH, vous devrez exécuter cette commande dans le terminal sur votre machine Linux ou UNIX :

$ ssh -L 5901:localhost:5901 -N -f -l username hostname_or_IPVoici la répartition de la commande ci-dessus :

- ssh :cela démarre le programme client SSH sur votre ordinateur local et permet une connexion sécurisée au serveur SSH sur un ordinateur distant.

- -L 5901:localhost:5901 :indique que le port local du client sur la machine locale doit être transmis à l'hôte et au port spécifiés de la machine distante. Dans ce cas, le port local 5901 sur le client local est transféré vers le même port du serveur distant donné.

- -N :indique de ne transférer que les ports et de ne pas exécuter de commande à distance.

- -f :envoie SSH en arrière-plan une fois le mot de passe fourni, juste avant l'exécution de la commande. Ensuite, vous pouvez librement utiliser le terminal pour taper des commandes sur la machine locale.

- -l nom d'utilisateur :le nom d'utilisateur que vous insérez ici sera utilisé pour vous connecter au serveur distant que vous avez spécifié.

- nom_hôte_ou_IP :il s'agit du système distant avec un serveur VNC. Un exemple d'adresse IP serait 172.16.0.5 et l'exemple d'un nom d'hôte serait myserver.somedomain.com.

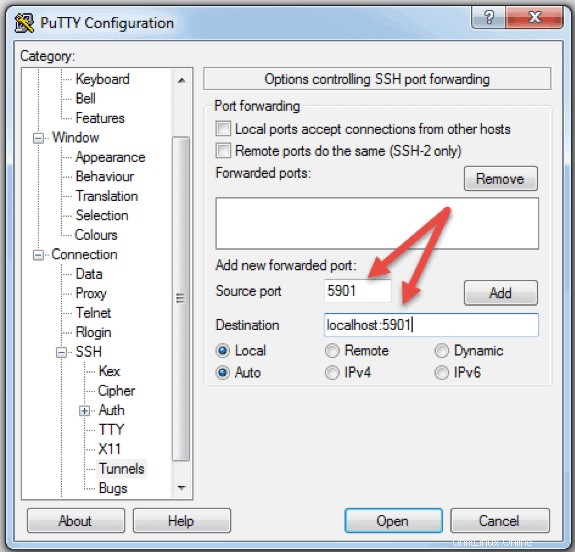

Vous pouvez également vous connecter à un serveur distant via un tunnel SSH à partir d'une machine Windows en utilisant PuTTY. Dans la fenêtre de configuration de PuTTY :

- Allez dans Connexion -> SSH -> Tunnels

- Dans le champ Port source, saisissez 5901

- Dans le champ Destination, saisissez localhost :5901

- Démarrez la session SSH comme vous le feriez normalement.

- Connectez-vous à votre serveur avec un client VNC de votre choix.

Remarque : Si vous utilisez Ubuntu, consultez notre guide d'installation Comment installer PuTTY sur Ubuntu.

Qu'est-ce que RDP ?

Remote Desktop Protocol (RDP) est un protocole développé par Microsoft. Il est utilisé pour contrôler et gérer à distance les machines avec un système d'exploitation Windows.

Contrairement à Secure Shell, les connexions établies à l'aide d'un client RDP fournissent à un utilisateur une interface graphique à travers laquelle il peut accéder à un ordinateur distant et le contrôler de la même manière que son ordinateur local.

L'utilisation des services Bureau à distance, anciennement appelés services de terminal, permet aux ingénieurs réseau et système de manipuler facilement des ordinateurs distants connectés à un réseau local ou à Internet.

Cela vient avec un prix. Si vous n'utilisez pas de réseau privé virtuel (VPN), la connexion via RDP est beaucoup moins sécurisée que SSH car vous êtes directement exposé à Internet. Il existe de nombreux scripts automatisés qui recherchent constamment les faiblesses de votre connexion, en particulier pour les ports ouverts utilisés par les connexions Windows Remote Desktop. Dans ce cas, il est fortement recommandé d'avoir des mots de passe forts et sécurisés et de les changer régulièrement. Cela ne rend pas les connexions RDP sûres, mais moins vulnérables.

Comment fonctionne le protocole de bureau à distance ?

La connexion Windows Remote Desktop est basée sur un modèle client-serveur assez simple utilisant le protocole Remote Desktop Protocol (RDP). Après l'avoir activé, le service côté serveur Windows Remote Desktop commence à écouter les demandes de connexion sur le port 3389. Chaque fois que vous essayez de vous connecter à un serveur Windows, vous devrez fournir un nom d'utilisateur valide pour le compte que vous utilisez pour accéder à distance. . Une fois que vous aurez accès au serveur, vous pourrez gérer les applications, transférer des fichiers entre les deux ordinateurs et effectuer pratiquement toutes les tâches que vous pouvez effectuer localement avec le compte en question.

Quelle que soit la version du système d'exploitation Windows dont vous disposez, vous pourrez établir une connexion distante sécurisée à un autre ordinateur puisque le client Remote Desktop est disponible par défaut. D'autre part, un ordinateur ne peut être accessible à distance que s'il s'exécute sur une édition Pro, Enterprise ou Server d'un système d'exploitation Windows. Nous pouvons donc conclure que les connexions RDP ne sont possibles qu'entre des ordinateurs dotés d'un système d'exploitation Windows.

Comment activer une connexion RDP

L'établissement d'une connexion Bureau à distance à un autre ordinateur via le réseau nécessite que vous activiez le service de serveur Bureau à distance Windows. Le client Remote Desktop est intégré aux systèmes Windows, prêt à l'emploi et ne nécessite aucune configuration spéciale avant de pouvoir se connecter à une autre machine Windows. Cependant, l'acceptation des connexions Bureau à distance à partir d'autres machines est désactivée par défaut sur toutes les versions du système d'exploitation Windows.

Si vous souhaitez vous connecter à distance à un serveur via Internet et non via le réseau local, vous devez prendre en considération quelques éléments avant d'activer ce service :

- Redirection de port . Si vous n'utilisez pas de VPN, vous devez vous assurer que les ports sont correctement transférés vers l'adresse IP de l'hôte distant. Vérifiez les paramètres du routeur pour voir si le trafic sur le port TCP par défaut pour Remote Desktop Protocol (port 3389) va vers l'adresse IP du serveur avec lequel vous souhaitez établir une connexion Remote Desktop. Notez que votre serveur Windows est dans ce cas directement exposé à Internet et vulnérable.

- Utiliser un VPN . Il s'agit d'une option beaucoup plus sûre pour la connexion au bureau à distance. Lorsque vous créez un réseau privé virtuel sur un ordinateur client, vous pourrez accéder à tous les services qui ne sont disponibles que lorsque vous utilisez une connexion locale.

- Paramètres du pare-feu . Assurez-vous que le pare-feu que vous utilisez pour la machine distante ne bloque pas la connexion Bureau à distance. Vous devez ouvrir le port local pour RDP, qu'il s'agisse du numéro de port par défaut ou personnalisé.

Activation de l'accès à distance dans les versions Windows 7, 8, 10 et Windows Server

La procédure de configuration du bureau à distance et d'autorisation des connexions à distance sécurisées à un serveur ou à un PC à partir d'un autre ordinateur est similaire pour toutes les versions des systèmes d'exploitation Windows. Je vais énumérer les étapes de base pour activer l'accès à distance à une machine souhaitée. Avant de commencer, assurez-vous d'avoir pris en compte les remarques ci-dessus concernant les paramètres de redirection de port, de VPN et de pare-feu.

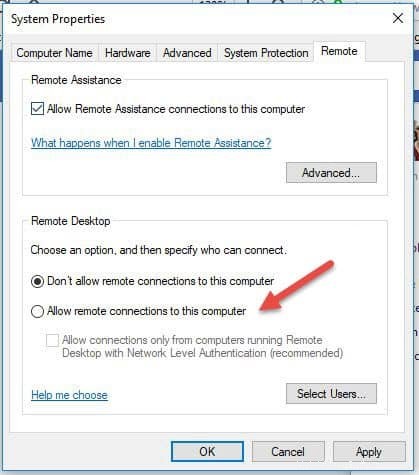

Étape 1 :Autoriser les connexions à distance

Accédez aux informations de l'ordinateur sur la machine sur laquelle vous souhaitez autoriser les connexions à distance :

- Clic droit sur Ordinateur ou Ce PC selon la version du système d'exploitation Windows.

- Cliquez sur Propriétés .

- Cliquez sur Paramètres à distance sur le côté gauche de la fenêtre.

- Cliquez sur Autoriser les connexions à distance à cet ordinateur . Cela devrait automatiquement ajouter une exception de pare-feu de bureau à distance. De plus, vous pouvez cocher la case indiquant "Autoriser les connexions uniquement à partir d'ordinateurs exécutant le Bureau à distance avec l'authentification au niveau du réseau (recommandé)" pour une sécurité supplémentaire de vos sessions RDP.

- Cliquez sur Appliquer si vous voulez rester dans l'onglet ou OK pour le fermer.

Étape 2 :Ajouter des utilisateurs à la liste des utilisateurs distants

Vous devez effectuer cette étape uniquement si vous souhaitez autoriser des utilisateurs autres que les administrateurs à accéder à la machine en question. Si vous êtes administrateur, votre compte est automatiquement inclus dans la liste des utilisateurs autorisés mais vous ne le verrez pas. Pour sélectionner plus d'utilisateurs :

- Sur les Paramètres à distance l'écran ci-dessus, cliquez sur Sélectionner les utilisateurs…

- Cliquez sur Ajouter dans la zone Utilisateurs du Bureau à distance.

- Les utilisateurs sélectionnés boîte apparaîtra. Vous pouvez sélectionner l'emplacement que vous souhaitez rechercher en cliquant sur Lieux .

- Dans le champ Entrez les noms d'objets à sélectionner champ, saisissez le nom d'un utilisateur et cliquez sur Vérifier les noms .

- Lorsque vous trouvez une correspondance, sélectionnez le compte utilisateur et cliquez sur OK .

- Fermer la fenêtre Propriétés système en cliquant sur OK à nouveau.

Il n'y a pas beaucoup d'autres options à modifier pour configurer Remote Desktop. À condition que d'autres paramètres n'interfèrent pas avec votre connexion Bureau à distance, vous pouvez désormais vous connecter et contrôler cet ordinateur à distance.

Comment utiliser le client Remove Desktop Connection

L'utilisation du client Remote Desktop est simple et vous n'avez pas besoin de configurer spécifiquement Remote Desktop sur l'ordinateur local. Les étapes ci-dessous fonctionneront pour toutes les versions de Windows à partir de Windows 7.

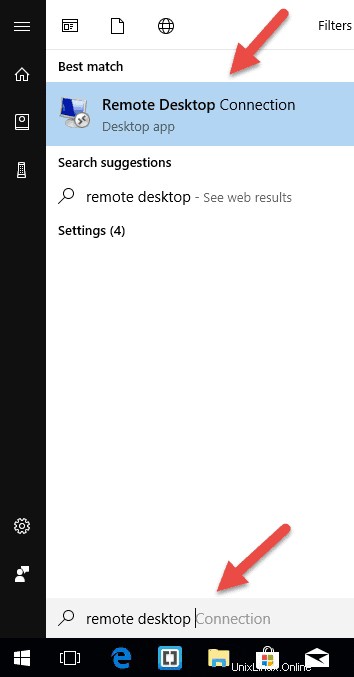

Étape 1 :Lancer l'unité de connexion Destkop

Sur votre ordinateur Windows local, recherchez l'application Connexion Bureau à distance. Vous pouvez le trouver de différentes manières :

- Pour Windows 7, cliquez sur Démarrer > Tous les programmes, accédez au dossier "Accessoires" et cliquez sur Connexion Bureau à distance. Pour Windows 10, cliquez sur Démarrer et localisez le dossier "Accessoires Windows" où vous pouvez également trouver l'application Connexion Bureau à distance.

- Cliquez sur Démarrer et saisissez Connexion Bureau à distance dans la barre de recherche. Vous recevrez les résultats de la recherche dès que vous commencerez à taper. Cliquez sur l'application lorsqu'elle apparaît dans la liste.

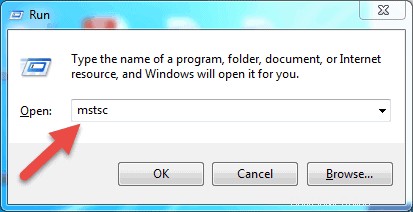

- Appuyez sur les touches Windows + R de votre clavier pour obtenir la case "Exécuter". Tapez mstsc et appuyez sur Entrée dans le champ "Ouvrir :" pour exécuter le client Bureau à distance.

Étape 2 :Saisissez l'adresse IP ou le nom des hôtes distants

Une fois que vous lancez l'application Connexion Bureau à distance, vous obtenez une fenêtre dans laquelle vous pouvez entrer le nom ou l'adresse IP d'une machine distante auquel vous souhaitez accéder.

Dans l'Ordinateur champ, saisissez le nom ou l'adresse IP correspondant et cliquez sur Se connecter .

Remarque : Si le port d'écoute par défaut pour la connexion Bureau à distance (port 3389) a été modifié sur l'hôte distant à une valeur différente, vous devrez le spécifier après l'adresse IP.

Exemple : 174.163.152.141:6200

Selon votre situation, vous devrez soit entrer l'adresse IP privée ou publique de l'hôte distant. Voici les scénarios possibles :

- Si l'ordinateur client et l'hôte distant se connectent au même réseau local , vous utiliserez l'adresse IP privée de l'hébergeur pour la connexion Bureau à distance.

- Si vous utilisez un réseau privé virtuel (VPN ) sur l'ordinateur client pour accéder à l'hôte distant, vous utiliserez l'adresse IP privée de l'hôte pour la connexion Bureau à distance.

- Si l'ordinateur client se connecte à l'hôte distant à partir d'un autre réseau via Internet sans VPN , vous utiliserez l'adresse IP publique .

Comment trouver l'adresse IP et le nom d'hôte

Il existe de nombreuses façons de localiser le nom, l'adresse IP publique ou privée d'un ordinateur sur lequel vous souhaitez configurer le service Bureau à distance. Voici les méthodes les plus rapides et les plus simples :

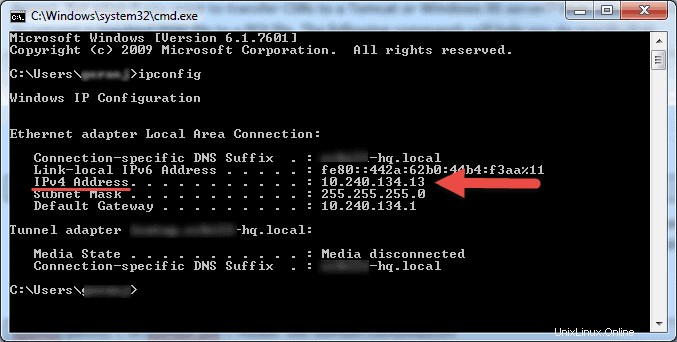

Pour déterminer l'adresse IP privée d'un ordinateur :

- Rechercher CMD depuis le menu Démarrer ou appuyez sur Windows + R sur votre clavier, tapez CMD et appuyez sur Entrée pour exécuter l'invite de commande.

- Tapez ipconfig dans l'invite de commande et appuyez sur Entrée.

- Vous verrez l'adresse IP privée de votre ordinateur sous l'adresse IPv4 ligne.

Pour déterminer quelle adresse IP publique un ordinateur utilise :

- Depuis votre navigateur Web, accédez à com ou utilisez sa barre de recherche.

- Tapez "quelle est mon IP" ou simplement "mon IP" et appuyez sur Entrée.

- En haut de la page, Google vous montrera l'adresse IP publique utilisée par votre ordinateur. Si cela ne fonctionne pas pour votre région, vous pouvez visiter la première page Web dans les résultats de la recherche et elle vous montrera l'adresse IP. Certains sites Web tels que www.whatismyip.com vous montreront même votre adresse IP privée (locale).

Pour rechercher le nom d'un ordinateur :

- Clic droit sur Ordinateur, ou Ce PC , selon la version du système d'exploitation Windows que vous utilisez.

- Cliquez sur

- Vous trouverez le nom complet de votre ordinateur sous "Paramètres du nom de l'ordinateur, du domaine et du groupe de travail" section.

Étape 3 :Saisir les informations d'identification RDP et finaliser la connexion

Après avoir cliqué sur se connecter, la barre de chargement apparaîtra. Lorsqu'il a fini d'initier et de configurer la session à distance, vous obtiendrez une fenêtre contextuelle qui ressemblera à ceci :

- Entrez le mot de passe pour le nom d'utilisateur sélectionné. Vous pouvez utiliser un autre compte, si nécessaire, et fournir un nom d'utilisateur et un mot de passe différents.

- Cliquez sur OK une fois prêt et vous recevrez l'avertissement du certificat de sécurité.

- Cliquez sur Oui pour continuer.

Remarque : Un seul utilisateur peut être connecté à la fois sur un ordinateur Windows. Si quelqu'un d'autre utilise la machine à laquelle vous essayez d'accéder à distance, cet utilisateur doit se déconnecter. Le message d'avertissement de connexion apparaîtra dans de tels cas.

Vous ne verrez pas le bureau de la machine distante. En fonction des paramètres d'autorisation du compte d'utilisateur, vous pouvez désormais effectuer toutes les opérations possibles tout en travaillant directement devant celui-ci.

Étapes supplémentaires du protocole de bureau à distance

Lors de la configuration de votre serveur distant ou de votre machine pour accepter les connexions de bureau à distance, il est important de prendre des précautions concernant la sécurisation de RDP. Votre serveur est particulièrement vulnérable si vous y accédez via Internet.

Voici quelques conseils à garder à l'esprit si vous utilisez le protocole de bureau à distance pour vous connecter à distance à vos machines :

- Utiliser le serveur VPN intégré sur votre machine Windows pour sécuriser davantage votre trafic. Cela fournira un accès plus sécurisé à votre serveur et à vos services Windows.

- Définir le niveau de chiffrement de la connexion client . Cette option est définie sur "Non configuré" par défaut. Vous pouvez l'activer et forcer les paramètres de niveau de cryptage élevé pour toutes les communications entre les clients et les serveurs hôtes de session Bureau à distance. Nous vous déconseillons d'utiliser le paramètre de niveau de cryptage "Client Compatible". Laisser le paramètre de niveau de cryptage "Élevé" par défaut forcera un cryptage fort de 128 bits pour les données envoyées du client au serveur et vice versa. Vous pouvez modifier cette configuration à l'aide de l'éditeur de stratégie de groupe locale.

- Utiliser l'authentification à deux facteurs à l'aide d'un outil tiers, tel que Duo Security. En installant Duo Authentication for Windows Logon, vous pouvez ajouter une authentification à deux facteurs à toutes les tentatives de connexion Windows, ou uniquement pour les sessions RDP.

- Appliquer les règles de pare-feu pour limiter l'exposition des ports RDP ouverts à Internet, en particulier si vous utilisez le port TCP RDP par défaut 3389. Windows dispose d'un pare-feu intégré auquel vous pouvez accéder à partir du Panneau de configuration et le configurer davantage pour restreindre le trafic à des ports et adresses IP spécifiques

Ces meilleures pratiques pour sécuriser davantage RDP vous aideront à renforcer l'accès au bureau à distance. Vous éviterez la plupart des tentatives de connexion non autorisées sans passer trop de temps à modifier la configuration de vos machines.

Remarque : Découvrez comment utiliser SSHFS pour monter des systèmes de fichiers distants via SSH.

Conclusion

Les étapes et processus répertoriés dans ce guide fonctionneront pour la plupart des utilisateurs et la plupart des versions des systèmes d'exploitation Linux et Windows.

Vous devriez maintenant pouvoir vous connecter à un serveur distant avec Linux ou Windows.

Il existe bien sûr de nombreuses autres méthodes pour établir une connexion entre deux ordinateurs distants, mais celles décrites ici sont les plus courantes.