La sécurité des serveurs est un sujet d'actualité. Il existe également un certain nombre de dangers pour les serveurs publics tels que :

• Attaques DDoS

• Attaques par force brute

• Injections SQL

• Détournement de session

• Exploitation des vulnérabilités dans les systèmes de gestion de contenu (CMS) populaires comme WordPress

Aucun serveur n'est jamais sécurisé à 100 %. Cependant, les experts en sécurité travaillent quotidiennement pour découvrir et combattre de nouvelles menaces. Cependant, les attaquants ont souvent une longueur d'avance. Par conséquent, il est important de sécuriser l'accès de l'administrateur à un serveur Linux dédié, qui n'est pas utilisé pour les tâches quotidiennes.

Accès administrateur sur différentes couches

Le protocole Secure Shell (SSH) gère le plus souvent les serveurs Linux. SSH fournit des tunnels cryptés entre le serveur et le client, de sorte que les mots de passe et les commandes sensibles sont protégés. Bien que le protocole SSH ne soit pas incertain dans sa version actuelle, la sécurité peut être augmentée en étendant la configuration par défaut. L'Internet Assigned Numbers Authority (IANA), qui a une fonction comptable sur certains enregistrements et qui alloue le port 22 du protocole SSH. Le port 22 est le troisième protocole réseau le plus scanné sur Internet. Les bots et scanners automatiques recherchent les serveurs dont le port 22 est ouvert, puis tentent des attaques par force brute sur les connexions SSH. Les attaques peuvent être réduites de trois manières.

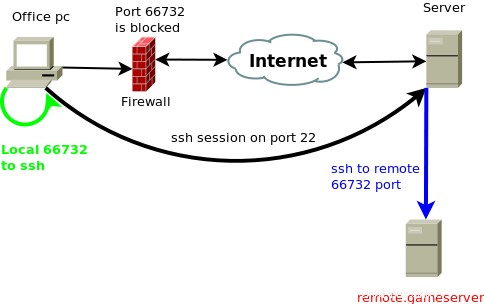

1 . Changer les ports SSH

En changeant simplement de port, il sera difficile pour le démon SSH de rechercher une vulnérabilité au « bon endroit ». Si vous sélectionnez un "port non standard", le nombre de tentatives de connexion par force brute sera considérablement réduit. En général, les robots et les scanners suivent le chemin avec la résistance et l'effort les plus faibles. Cela signifie qu'un bot automatisé ne perd pas son temps à analyser les 65 000 ports TCP (Transmission Control Protocol) car il sait qu'il existe un millier d'autres serveurs sur lesquels le démon SSH "écoute" sur le port 22.

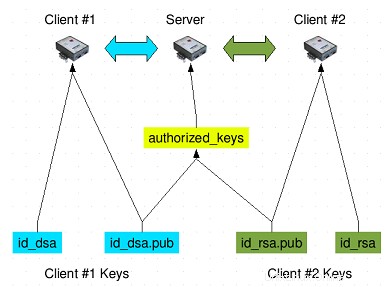

2. Utiliser les clés SSH

Les méthodes de cryptographie asymétrique semblent compliquées à première vue, mais elles sont généralement à l'intérieur de la norme des distributions Linux et il existe de bonnes instructions pour créer des ajouts de clés SSH. Les clés SSH modernes utilisent la cryptographie asymétrique pour sécuriser et signer les clés numériques. Celle-ci a pour but la transmission et l'identification de données cryptées. Les utilisateurs doivent utiliser des clés SSH et désactiver immédiatement la connexion sans clés SSH. Étant donné que seul l'utilisateur peut s'identifier avec la clé correspondante, cette mesure empêche les attaques par force brute. Étant donné que la clé peut théoriquement également être volée, les utilisateurs doivent utiliser un mot de passe particulièrement sécurisé pour leur clé privée.

3. Implémenter les ACL

Une autre mesure pour réduire considérablement les attaques par force brute sont les listes de contrôle d'accès. Les ACL sont des approbations liées à un objet spécifique - ici le serveur. L'utilisateur peut utiliser des pare-feux avec état pour restreindre l'accès SSH à des adresses IP spécifiques et refuser l'accès à toutes les autres adresses Internet. Par exemple, les robots et les scanners automatisés ne peuvent plus se connecter au serveur de l'utilisateur. Pour optimiser la sécurité, les ACL doivent être appliquées non seulement aux protocoles SSH, mais également à tous les autres services concernés.

Pour un accès administrateur sécurisé maximal, toutes les mesures doivent être appliquées simultanément, car un seul supplément ne peut empêcher une attaque par force brute. Si l'utilisateur change uniquement le port SSH en un « port non standard », les tentatives de connexion par force brute ne sont pas empêchées, car le port modifié et le nouveau port peuvent également être trouvés. Même la simple utilisation d'ACL ne sécurise pas le processus d'authentification en soi. Les experts en sécurité utilisent le concept de sécurité à plusieurs niveaux, où plusieurs couches de sécurité sont empilées pour obtenir la meilleure couverture possible.