La sécurité de tout système d'exploitation est toujours un problème crucial. Bien que les systèmes Linux disposent de diverses mesures de sécurité intégrées et disponibles en option, aucun système d'exploitation (SE) n'est vraiment sécurisé. Plusieurs méthodes sont nécessaires pour assurer la sécurité de votre système d'exploitation, mais je ne traite pas de la sécurité de base dans cet article. Dans cet article, j'aborde le module d'authentification enfichable (PAM) et comment PAM contribue à renforcer la sécurité.

PAM fournit un mécanisme d'authentification centralisé et fournit aux applications un moyen générique de mettre en œuvre la prise en charge de l'authentification. Il permet à une application d'appeler la bibliothèque PAM, libpam , pour effectuer toutes les tâches d'authentification en son nom et renvoyer une réponse de réussite ou d'échec à l'application.

[ Vous pourriez également apprécier : Configurer l'authentification multifacteur sur les systèmes Linux ]

En tant qu'administrateur système, vous pouvez utiliser PAM pour l'authentification dynamique de l'utilisateur à l'application. Il intègre une authentification de bas niveau à une API de haut niveau. PAM est enfichable car il existe des modules PAM pour différents types de sources d'authentification, telles que Kerberos, SSSD, NIS ou des systèmes de fichiers locaux. Il existe plusieurs cas d'utilisation de PAM, mais je vais discuter ici des avantages et des utilisations de PAM pour les administrateurs système.

- PAM s'appuie sur des schémas d'authentification communs qui peuvent être utilisés avec une grande variété d'applications.

- PAM offre une flexibilité et un contrôle significatifs de l'authentification pour l'administration système.

- PAM est l'un des moyens les plus populaires de permettre aux administrateurs système de définir des règles d'authentification.

Dans PAM, le /etc/pam.d répertoire contient tous les fichiers liés aux services. Prenons un exemple de programme de connexion. Dans le /etc/pam.d répertoire, le nom du fichier qui contient le programme de connexion est login . De cette façon, tous les fichiers ont des configurations de nom. Dans PAM, chaque fichier a un format standard pour ses règles. Vous devez suivre le même format pour créer des règles d'authentification. Vous pouvez vous référer à la page de manuel de pam.d, où toutes les règles de syntaxe sont bien expliquées.

Exemple de gestion de mot de passe

Les exemples de cet article sont liés à l'authentification par mot de passe utilisateur dans PAM. J'ai d'abord défini une règle PAM pour une qualité de mot de passe forte afin que si vous essayez de définir un mot de passe faible pour un utilisateur, le système ne l'accepte pas. Vous pouvez définir une politique de mot de passe telle que la longueur du mot de passe doit être supérieure à sept et il doit contenir des minuscules, des majuscules et des caractères spéciaux . Vous pouvez également définir une exigence pour le nombre de chiffres dans le mot de passe. À l'aide de ces paramètres, vous pouvez créer un mot de passe fort pour l'utilisateur afin de renforcer l'authentification.

Le fichier contenant les informations sur la qualité du mot de passe se trouve dans /etc/security annuaire. Dans ce répertoire, pwquality.conf est le fichier de configuration des limites de qualité des mots de passe.

Il existe certaines valeurs que vous pouvez utiliser pour un mot de passe de qualité, et ce sont :

- difok :Indique le nombre de caractères du nouveau mot de passe qui ne doivent pas être présents dans l'ancien mot de passe.

- minlen :définit la longueur minimale de votre nouveau mot de passe.

- dcredit :Définit les chiffres maximum et minimum dans le nouveau mot de passe. Si vous définissez le

-vevaleur dans ce paramètre, il utilisera cette valeur comme nombre minimum de chiffres dans le mot de passe. - ucrédit :définit le nombre maximal de caractères majuscules dans le mot de passe. Si vous utilisez le

-vevaleur, il utilisera cette valeur comme limite minimale de caractères majuscules. - lcrédit :Définit une limite de caractères minuscules dans le mot de passe. Si la valeur est supérieure à 0, elle affiche les valeurs maximales, mais si elle est utilisée avec

-veou moins de 0, alors il configure les caractères minuscules minimum dans un nouveau mot de passe. - ocrédit :Définit les exigences pour les autres caractères. Vous pouvez définir un maximum d'autres caractères en attribuant des valeurs supérieures à 0. Si les valeurs sont inférieures à 0, elles seront alors considérées comme la valeur minimale de crédit.

- dictcheck :Vérifie si les mots du mot de passe proviennent du cracklib dictionnaire. Si une valeur est différente de zéro, cette option est activée.

- vérification utilisateur :Aide à vérifier si un mot de passe contient un nom d'utilisateur sous quelque forme que ce soit. Si la valeur n'est pas zéro, alors cette option est activée.

Voici donc quelques paramètres que vous pouvez utiliser pour définir un mot de passe fort. Lors de l'attribution d'un mot de passe, si l'exigence ne correspond pas, un message d'erreur clair vous sera envoyé.

Dans mon exemple, je dois maintenant définir des paramètres pour le mot de passe. Les exigences telles que la longueur du mot de passe doivent être de sept, où le chiffre minimum et le caractère majuscule doivent être un. Les autres valeurs de caractères doivent être au minimum de un dans le nouveau mot de passe. Les valeurs ressembleront donc à ceci :

minlen=7

dcredit=-1

ucredit=-1

ocredit=-1

Ici, la plupart des valeurs sont définies pour le minimum. Le minimum un est une exigence, vous devez donc utiliser ces paramètres dans le nouveau mot de passe. Il n'y a pas de limite pour la valeur maximale. La longueur minimale du mot de passe est de sept caractères, et ces sept caractères incluent des chiffres et des caractères non alphanumériques. Vous pouvez définir toutes ces valeurs dans le /etc/security/pwquality.conf dossier. Vous pouvez directement mettre ces valeurs à la fin du fichier. Pour vérifier si les règles que vous avez définies fonctionnent ou non, essayez de définir une variété de mots de passe différents pour un compte.

Ici, minlength est sept, donc si vous mettez un mot de passe de moins de sept caractères, il vous demandera une erreur. Si vous n'avez pas mis au moins un chiffre, une lettre majuscule et d'autres caractères comme @ ou # , il vous signalera également une erreur spécifique.

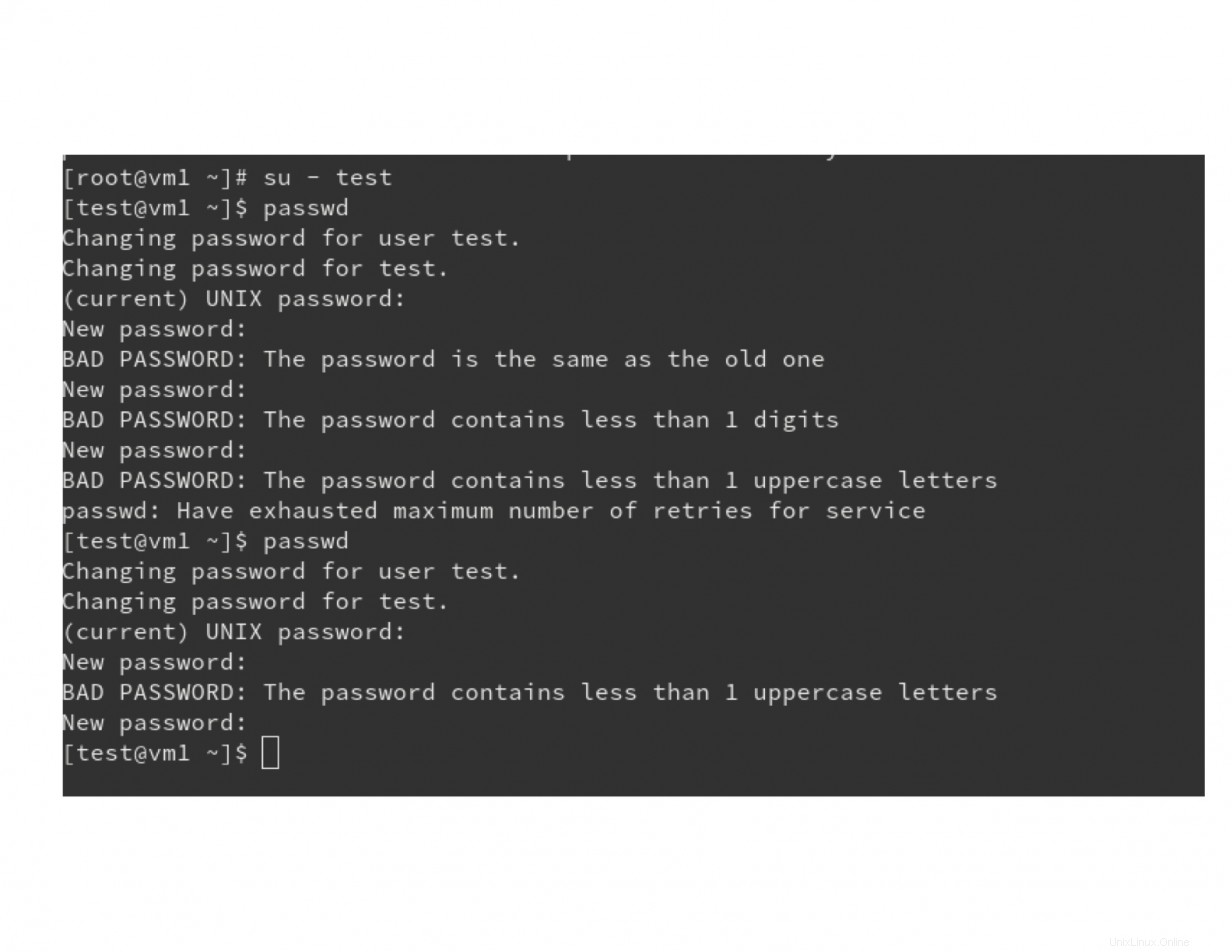

Les erreurs ressembleront à ceci :

Ceci est un exemple de la façon dont vous pouvez créer des restrictions pour les mots de passe afin qu'ils soient plus forts. Grâce à ces modules PAM, vous pouvez personnaliser la qualité de votre mot de passe pour sécuriser davantage vos comptes d'utilisateurs. Vous pouvez également refuser l'accès à n'importe quel utilisateur sur n'importe quelle machine utilisant PAM. Il existe de nombreux types d'opérations que vous pouvez effectuer avec PAM.

Configuration d'authentification

Les administrateurs peuvent utiliser authconfig pour configurer PAM. Il fournit des outils de ligne de commande ainsi qu'une interface graphique via le authconfig-gtk commande. Cette commande fonctionne selon deux modes :

- Mettre à jour :met à jour les fichiers de configuration PAM avec les options que vous fournissez.

- Tester :Imprime les configurations sans les appliquer réellement.

Si cette commande n'est pas installée sur votre machine, installez-la en utilisant :

$ dnf install authconfig

Vous pouvez également faire une sauvegarde du fichier de configuration PAM en utilisant le authconfig commande. Utilisez la commande suivante pour créer une sauvegarde :

$ authconfig --savebackup=/root/pambackupfile

Cette commande génère une sauvegarde pour PAM. Cela créera un pambackup répertoire contenant les fichiers de sauvegarde. Vous pouvez également restaurer à partir de la sauvegarde en utilisant le --restorebackup option.

[ Vous voulez en savoir plus sur la sécurité ? Consultez la liste de vérification de la sécurité informatique et de la conformité. ]

Récapitulez

Dans cet article, vous avez découvert PAM, qui vous aide à sécuriser les processus d'authentification. Dans les exemples, je vous ai montré comment vous pouvez renforcer la qualité de votre mot de passe. Les administrateurs système consacrent beaucoup d'efforts à la sécurité de l'authentification, car des mots de passe utilisateur forts contribuent à renforcer la sécurité des comptes utilisateur. Dans cet article, vous avez également découvert le authconfig utilitaire de ligne de commande pour PAM. J'espère que cela vous aidera à gérer la sécurité Linux.