Dans ce tutoriel, nous verrons comment configurer OpenVPN sur pfSense.

J'ai créé quelques tutoriels OpenVPN à l'aide d'un NAS Raspberry Pi ou Synology, mais de toutes les implémentations, c'est mon "préféré". L'utilisation de pfSense vous permet d'exécuter OpenVPN sur votre routeur et de décharger le service sur cet appareil qui est sans doute le meilleur endroit pour le faire fonctionner.

OpenVPN est un peu plus complexe à configurer sur pfSense que sur un NAS Raspberry Pi ou Synology, mais c'est ainsi que pfSense est. Des tonnes d'options (qui peuvent pour la plupart être ignorées ou contournées), mais le fait d'avoir ces options vous offre une tonne de flexibilité que vous n'avez pas normalement. Mon objectif est de simplifier le processus du mieux que je peux et de montrer comment configurer OpenVPN sur pfSense aussi facilement que possible.

Veuillez noter que si vous n'avez pas d'adresse IP externe statique (ce que la plupart des gens ne font pas), vous devez configurer le DDNS. DDNS signifie Dynamic DNS et il suit votre adresse IP externe pour vous assurer que vous vous connecterez TOUJOURS à votre réseau domestique lorsque vous utilisez ce nom de domaine. Si vous possédez votre propre domaine, vous pouvez configurer le DDNS sur Cloudflare. Cependant, si vous n'avez pas de nom de domaine, la meilleure solution (et la plus simple) que j'ai utilisée est DuckDNS. DuckDNS est totalement gratuit et n'a pas d'intervalles de rafraîchissement gênants de 30 jours comme No-IP. Veuillez suivre ce tutoriel pour configurer DuckDNS sur pfSense.

Ce tutoriel (Comment configurer OpenVPN sur pfSense) sera du point de vue des utilisateurs à domicile.

1. Configuration du serveur OpenVPN

Le moyen le plus simple de configurer OpenVPN consiste à utiliser l'assistant OpenVPN. Il vous guidera tout au long du processus.

1. Sélectionnez VPN puis OpenVPN . À partir de là, sélectionnez Assistants .

2. Conservez le Type de serveur en tant qu'utilisateur local Accès puis sélectionnez Suivant .

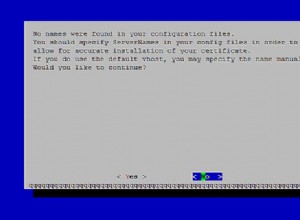

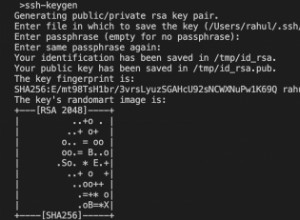

3. OpenVPN aura besoin de sa propre autorité de certification . Sélectionnez Ajouter une nouvelle autorité de certification et à l'écran suivant, donnez un nom au certificat. Renseignez les informations de localisation si vous le souhaitez.

4. Ensuite, nous allons créer un serveur certificat . Donnez un nom au certificat et, comme à la dernière étape, remplissez les informations de localisation si vous le souhaitez.

5. À l'étape suivante, donnez au serveur OpenVPN une description . Quitter l'interface , protocole , et local port par défaut (WAN, UDP sur IPv4 uniquement, 1194).

6. Les paramètres cryptographiques peuvent rester par défaut et dans les Paramètres du tunnel , assurez-vous de sélectionner un sous-réseau qui n'est PAS actuellement utilisé. Dans le local Réseau section, entrez dans votre sous-réseau LAN car cela permettra au réseau local d'être accessible via OpenVPN. Si vous souhaitez définir un nombre maximum de connexions simultanées, vous pouvez modifier ce paramètre ici. Le reste des paramètres peut rester par défaut. Il n'est pas nécessaire de modifier des paramètres supplémentaires, mais si vous souhaitez utiliser un serveur DNS spécifique, vous pouvez le modifier sous le Client Paramètres . Lorsque vous avez terminé, sélectionnez Suivant .

7. À l'écran suivant, assurez-vous de créer automatiquement la règle de pare-feu et la règle OpenVPN puis sélectionnez Suivant . La configuration du serveur est maintenant terminée !

2. Package d'exportation client et comptes d'utilisateurs - Comment configurer OpenVPN sur pfSense

Avant de continuer, deux conditions préalables doivent être remplies :

Assurez-vous d'avoir installé openvpn-client-export package du gestionnaire de packages (Système> Gestionnaire de packages> Packages disponibles ).

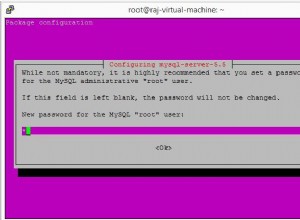

Assurez-vous d'avoir un compte utilisateur configuré avec un certificat d'utilisateur créé. Cela peut être complété en sélectionnant Système> Gestionnaire d'utilisateurs> Ajouter . Sélectionnez un nom d'utilisateur et un mot de passe, puis sélectionnez cliquer pour créer un certificat utilisateur . Attribuez un nom au certificat (généralement, Nom d'utilisateur + Certificat OpenVPN) et assurez-vous que le OpenVPN_CA que nous avons créé précédemment est sélectionné. Laissez le reste par défaut et enregistrez.

3. Configuration du client OpenVPN - Comment configurer OpenVPN sur pfSense

Maintenant que l'outil d'exportation client et le compte utilisateur sont créés, nous pouvons procéder à l'exportation de notre fichier de configuration.

Dans les paramètres OpenVPN (VPN> OpenVPN), sélectionnez Client Exporter . Si vous avez une adresse IP externe statique, laissez l'hôte Nom Résolution en tant qu'interface IP Adresse . Si vous avez configuré le DDNS sur pfSense, le nom d'hôte DDNS sera disponible dans la liste déroulante. Si vous avez configuré le DDNS sur un autre appareil, sélectionnez Autre et entrez le nom d'hôte DDNS. Vous pouvez alors enregistrer ces paramètres.

Je recommande généralement d'utiliser le fichier OpenVPN Connect (iOS/Android). Cela générera un fichier de configuration ovpn qui peut être utilisé sur les appareils Android/iPhone, ou la nouvelle application OpenVPN Connect sur Windows ou MacOS. Par défaut, le fichier de configuration contiendra toutes les informations nécessaires qui vous permettront de vous reconnecter à votre réseau local.

Cependant, il y a une chose rapide que j'aimerais aborder concernant la façon dont le trafic sera envoyé sur ce tunnel VPN. L'image ci-dessous vous montrera la différence entre un VPN à tunnel partagé et un VPN à tunnel complet.

VPN Split-Tunnel :Le trafic n'est envoyé via votre réseau que s'il tente d'accéder à une ressource interne. Votre adresse IP lorsque vous naviguez sur un site en dehors de votre réseau sera l'adresse IP du réseau sur lequel vous vous trouvez actuellement.

VPN Full-Tunnel :Tout le trafic est envoyé via votre réseau domestique. Votre adresse IP pour les demandes internes et externes sera votre réseau domestique.

REMARQUE :Ce n'est pas le débit exact du réseau. Je simplifie le processus autant que possible.

N'oubliez pas que vous pouvez créer deux fichiers de configuration (un pour le tunnel divisé et un pour le tunnel complet) si vous souhaitez avoir la possibilité d'utiliser les deux. Pour un fichier de configuration VPN full-tunnel, ajoutez le texte ci-dessous à votre fichier de configuration (au-dessus du certificat).

redirect-gateway def1

Si vous omettez cette ligne, le fichier de configuration sera par défaut pour un VPN à tunnel partagé.

Importez ce fichier dans une application OpenVPN Connect et assurez-vous que vous n'êtes pas sur votre réseau local. Le meilleur endroit pour tester est sur un réseau mobile à l'aide d'un téléphone portable.

Si vous souhaitez tester la configuration VPN split-tunnel/full-tunnel, connectez-vous au VPN split-tunnel, puis recherchez « quelle est mon adresse IP » dans google. L'adresse IP renvoyée doit être l'adresse IP de votre réseau mobile (ou du réseau auquel vous êtes connecté). Si vous vous déconnectez et vous connectez ensuite au VPN à tunnel complet et recherchez la même chose, vous devez renvoyer l'adresse IP de votre réseau domestique (où le serveur VPN est configuré).

4. Conclusion - Comment configurer OpenVPN sur pfSense

Ce tutoriel a montré comment configurer OpenVPN sur pfSense. Heureusement, en utilisant l'assistant et les outils d'exportation client, le processus de configuration d'un OpenVPN sur pfSense est relativement simple. Vous pouvez maintenant créer autant d'utilisateurs que vous le souhaitez, exporter leur propre fichier de configuration et ils pourront se connecter à votre serveur VPN !

Merci d'avoir consulté le didacticiel sur la configuration d'OpenVPN sur pfSense. Si vous avez des questions, n'hésitez pas à les laisser dans les commentaires YouTube !