La popularité des VPN (réseaux privés virtuels) a augmenté avec la popularité et la nécessité des travailleurs distants utilisant un accès à distance hors du pare-feu, souvent sur le WiFi public, pour accéder aux réseaux internes. Comme toute personne vendant un produit ou un service, les fournisseurs de services VPN font des déclarations et des promesses audacieuses. Mais faut-il leur faire confiance ? Comment pouvez-vous identifier les vulnérabilités et vérifier la fiabilité et les performances du VPN de votre entreprise ?

Les VPN sont un élément essentiel d'une approche en couches de la sécurité du réseau.

Une façon consiste à examiner les audits de sécurité et les tests de résistance effectués par des tiers impartiaux. Les VPN sont un élément essentiel d'une approche multicouche de la sécurité du réseau, et la nouvelle année est le moment idéal pour voir si votre réseau d'entreprise est protégé contre les dernières menaces de cybersécurité.

Qu'est-ce qu'un audit VPN ?

Tout d'abord :de quoi parlons-nous lorsque nous parlons d'un audit VPN ? Selon un article récent de TechRadar, "Un audit VPN est un processus par lequel un fournisseur fait appel à une société indépendante expérimentée comme PricewaterhouseCoopers pour vérifier un ou plusieurs aspects de son service."

Y a-t-il une différence entre un audit VPN et un audit de sécurité ? Oui.

Y a-t-il une différence entre un audit VPN et un audit de sécurité ? Oui. Les audits VPN sont des audits de confidentialité axés sur la vérification des politiques de journalisation d'un fournisseur VPN grand public. Les audits de sécurité sont des examens plus complets d'une entreprise utilisant un VPN et de ses politiques de sécurité et contrôles de sécurité.

Quelles informations fournissent les rapports d'audit VPN ?

La méthodologie, les données et les résultats peuvent varier en fonction de la portée du rapport, mais idéalement, ils examinent un VPN dans son intégralité. Gardez à l'esprit que certains rapports publiés peuvent, en fonction des instructions du fournisseur VPN, examiner un peu plus que les extensions de navigateur d'un service. Cela seul ne vous dira pas grand-chose, voire rien, sur votre sécurité globale.

Un audit complet du fournisseur de VPN doit examiner chaque partie — technologique et humaine — du service :

- Serveurs

- Code source

- Configurations

- Personnel de l'entreprise

- Règles de journalisation

- Applications

- Systèmes dorsaux

En ce qui concerne l'accès au réseau... vous voulez autant d'informations détaillées que possible, qu'elles soient bonnes ou mauvaises.

Il est naturel pour les entreprises et les humains de ne vouloir partager que les bons aspects de leurs produits (ou d'eux-mêmes). Mais lorsqu'il s'agit d'accéder au réseau et de se protéger contre les accès non autorisés, vous voulez autant d'informations détaillées que possible, qu'elles soient bonnes ou mauvaises.

Où trouver les rapports d'audit VPN

Les fournisseurs de VPN réputés travaillent en permanence pour améliorer leurs produits et services, et les audits, internes ou externes, sont l'un des outils qu'ils utilisent pour trouver et corriger les bogues.

Engager un auditeur tiers prend du temps et coûte cher pour un fournisseur de services VPN, de sorte qu'il mettra probablement un rapport d'audit à la disposition du public ou, à tout le moins, de ses clients existants. L'entreprise voudra partager les résultats positifs ainsi que ses efforts pour corriger les lacunes découvertes par l'audit.

Tester et améliorer votre VPN est essentiel à la gestion des risques

L'accès VPN change la donne pour le travail à distance ; les employés peuvent travailler n'importe où avec un ordinateur portable et un accès Internet. Comme nous le disons souvent, cependant, la meilleure approche de cybersécurité est en couches, et il existe plusieurs mesures de sécurité que vous pouvez prendre pour améliorer votre VPN.

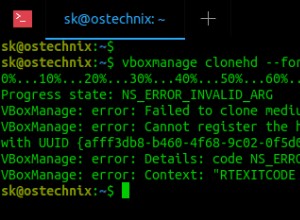

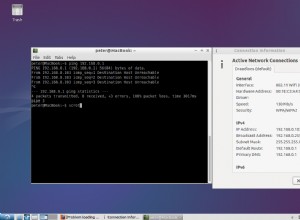

Vérifier les fuites DNS et IP Votre DNS et votre adresse IP sont au cœur de la protection de votre réseau contre les pirates - ceux qui portent des chapeaux noirs - qui ont l'intention de lancer des logiciels malveillants, un déni de service (DOS) ou d'autres types d'attaques. Certains VPN ont divulgué des informations DNS et IP, mais vous pouvez tester votre VPN à la recherche de fuites avec des outils en ligne facilement accessibles.

Ajouter un kill switch Chaque service basé sur Internet connaît une panne occasionnelle. Un kill switch bloque toute fuite de données via le réseau en cas de perte de connexion VPN.

Utiliser IDS/IPS Les systèmes de détection d'intrusion et les systèmes de prévention des intrusions surveillent en permanence votre réseau, recherchent d'éventuels incidents malveillants et capturent des informations sur ces incidents. Les abonnés OpenVPN peuvent activer IDS/IPS en activant la fonction Cyber Shield.

Activer un pare-feu Un pare-feu et un VPN peuvent et doivent être utilisés ensemble pour créer un réseau sécurisé plus complet. Plutôt que de désactiver complètement un pare-feu, utilisez une configuration de pare-feu et des règles de pare-feu qui autorisent le passage des applications ou des services autorisés.

Formation continue La meilleure politique de sécurité au monde ne fonctionnera pas si les gens n'en sont pas conscients. Les employés de votre entreprise veulent faire leur travail, mais ils ne sont pas des experts de l'importance d'utiliser des connexions VPN pour l'authentification, le contrôle d'accès et la sécurité des informations. Établissez un programme de formation des employés qui partage régulièrement les dernières mises à jour pour l'utilisation des clients VPN avec différents systèmes d'exploitation et rappelez-leur votre politique de mot de passe.

Créez votre propre liste de contrôle d'audit de sécurité Les administrateurs réseau et les analystes de sécurité sont les mieux placés pour comprendre la fonctionnalité de votre réseau dans son ensemble ainsi que les approches de sécurité et les processus de gestion en place. Travaillez avec votre équipe pour développer une liste de contrôle que vous pouvez utiliser comme guide, et révisez-la pour vous assurer qu'elle prend en compte les dernières menaces et mesures de sécurité.

Lecture recommandée

En savoir plus sur l'importance de la protection données sensibles avec politiques de protection des données qui sécurisent votre points de terminaison , réseaux et environnements cloud ici .